Cursor AI 代码编辑器漏洞允许通过恶意仓库静默执行代码

时间:2025-9-12 13:35 作者:之参博客 分类: 网络相关

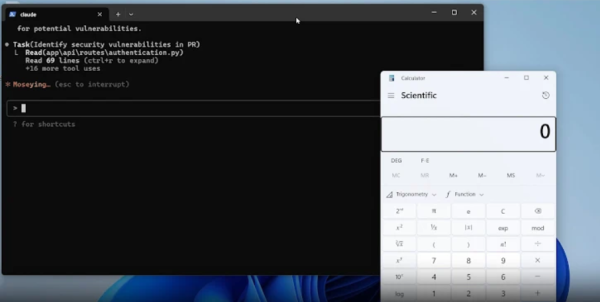

安全研究人员披露,人工智能驱动的代码编辑器 Cursor 存在一项漏洞,当打开恶意构造的代码仓库时,可能触发 代码执行。

该问题的根源在于,Cursor 的默认安全设置 Workspace Trust(工作区信任) 默认处于关闭状态,使攻击者能够以用户权限在其计算机上执行任意代码。

Oasis Security 在分析中指出:“Cursor 默认关闭 Workspace Trust,因此类似 VS Code 的任务(配置为 runOptions.runOn: 'folderOpen')会在开发者浏览项目时自动执行。恶意的 .vscode/tasks.json 文件会将一次普通的‘打开文件夹’操作转变为在用户上下文中静默执行代码。”

Cursor 是 Visual Studio Code 的 AI 分支,支持 Workspace Trust 功能,使开发者可以安全浏览和编辑代码,无论代码来源或作者是谁。

当该选项关闭时,攻击者可以在 GitHub 或其他平台提供一个项目,并包含隐藏的“自动运行”指令,一旦打开文件夹,IDE 就会执行任务,从而在受害者浏览受陷害仓库时执行恶意代码。

Oasis Security 研究员 Erez Schwartz 表示:“该漏洞可能导致敏感凭据泄露、文件被篡改,甚至成为更广泛系统入侵的途径,使 Cursor 用户面临显著的供应链攻击风险。”

为防范此类威胁,建议用户:

在 Cursor 中启用 Workspace Trust

在其他代码编辑器中打开不受信任的仓库

在导入 Cursor 前对仓库进行审计

这一事态发生之际,提示注入(prompt injections) 和 越狱(jailbreaks) 已成为困扰 AI 驱动的编码与推理代理(如 Claude Code、Cline、K2 Think 和 Windsurf)的隐蔽性系统性威胁。攻击者可通过巧妙方式嵌入恶意指令,诱使系统执行恶意操作或泄露软件开发环境中的数据。

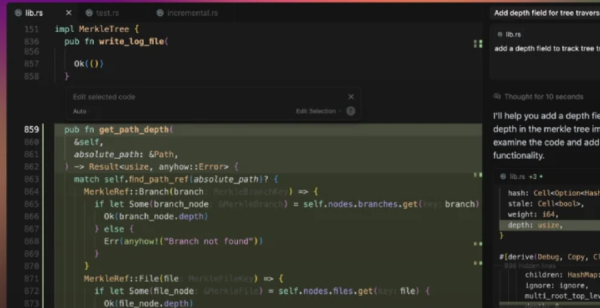

软件供应链安全公司 Checkmarx 在上周的报告中指出,Anthropic 新推出的 Claude Code 自动安全审查功能 可能无意中将项目暴露于安全风险中。例如,攻击者可通过提示注入指令让 Claude 忽略存在漏洞的代码,从而使开发者将恶意或不安全的代码推过安全审查。

该公司表示:“在这种情况下,一条精心撰写的注释可能让 Claude 认为即便明显危险的代码也是完全安全的。最终结果是:开发者——无论是恶意还是仅仅想让 Claude ‘闭嘴’——都可以轻易欺骗 Claude 认为漏洞是安全的。”

另一个问题是,AI 审查过程中还会生成并执行测试用例,如果 Claude Code 没有适当的沙箱保护,这可能导致恶意代码在生产数据库上被执行。

这家 AI 公司最近在 Claude 中推出了新的文件创建和编辑功能,但警告称该功能存在 提示注入(prompt injection)风险,因为它运行在“受限互联网访问的沙箱计算环境”中。

具体来说,攻击者可能通过外部文件或网站——即间接提示注入——悄无声息地添加指令,诱使聊天机器人下载和执行不受信任的代码,或从通过 Model Context Protocol(MCP) 连接的知识源中读取敏感数据。

Anthropic 表示:“这意味着 Claude 可能被诱导将其上下文中的信息(例如提示、项目、通过 MCP 或 Google 集成的数据)发送给恶意第三方。为降低风险,我们建议在使用该功能时监控 Claude,并在发现其意外使用或访问数据时立即停止操作。”

不仅如此,上个月晚些时候,该公司还披露,使用浏览器的 AI 模型(如 Claude for Chrome)也可能遭受提示注入攻击。为应对这一威胁,公司已实施多项防御措施,将攻击成功率从 23.6% 降至 11.2%。

Anthropic 补充道:“恶意行为者不断开发新的提示注入攻击形式。通过发现现实环境中不安全行为和控制测试中不存在的新攻击模式,我们将训练模型识别这些攻击并应对相关行为,确保安全分类器能捕捉到模型本身未能检测到的内容。”

与此同时,这些工具也被发现容易受到传统安全漏洞的影响,从而扩大了攻击面,并可能产生现实世界的影响:

Claude Code IDE 扩展的 WebSocket 身份验证绕过(CVE-2025-52882,CVSS 评分:8.8):攻击者可通过诱导受害者访问其控制的网站,连接受害者未认证的本地 WebSocket 服务器,从而实现远程命令执行。

Postgres MCP 服务器的 SQL 注入漏洞:攻击者可能绕过只读限制,执行任意 SQL 语句。

Microsoft NLWeb 的路径遍历漏洞:远程攻击者可通过特制 URL 读取敏感文件,包括系统配置(如 /etc/passwd)和云凭据(如 .env 文件)。

Lovable 的授权错误漏洞(CVE-2025-48757,CVSS 评分:9.3):远程未认证攻击者可能读取或写入生成站点的任意数据库表。

Base44 的开放重定向、存储型 XSS 及敏感数据泄露漏洞:攻击者可访问受害者的应用和开发工作区,收集 API 密钥,在用户生成的应用中注入恶意逻辑,并窃取数据。

Ollama Desktop 的跨源控制不完整漏洞:攻击者可发起驱动型攻击(drive-by attack),访问恶意网站即可重新配置应用设置,截取聊天内容,甚至利用被污染的模型篡改响应。

Imperva 表示:“随着 AI 驱动开发的加速,最紧迫的威胁往往不是新奇的 AI 攻击,而是经典安全控制的失效。为了保护不断扩展的 ‘vibe coding’ 平台生态,安全必须被视为基础,而非事后考虑。”