恶意插件利用 Popup Builder WordPress 插件感染 3,900 多个网站

时间:2024-3-21 15:49 作者:之参博客 分类: 网络相关

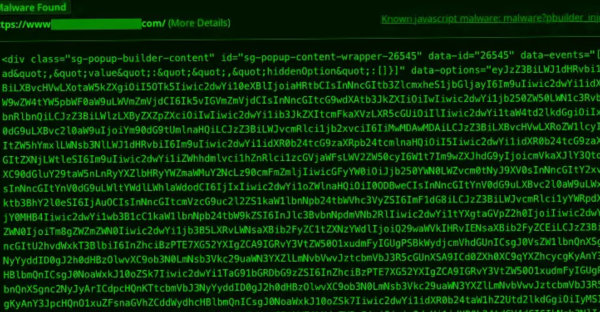

一个新的恶意软件活动正在利用 WordPress 的 Popup Builder 插件中的高严重性安全漏洞来注入恶意 JavaScript 代码。

据 Sucuri 称,该活动在过去三周内已感染了 3,900 多个网站。

安全研究员 Puja Srivastava在 3 月 7 日的一份报告中表示:“这些攻击是由不到一个月的域名精心策划的,注册日期可以追溯到 2024 年 2 月 12 日。”

感染序列涉及利用 CVE-2023-6000,这是 Popup Builder 中的一个安全漏洞,可被利用来创建恶意管理员用户并安装任意插件。

今年 1 月初,Balada Injector 攻击活动利用了这一缺陷,导致至少 7,000 个站点受到攻击。

最新的一组攻击会导致注入恶意代码,该恶意代码有两种不同的变体,旨在将网站访问者重定向到其他网站,例如网络钓鱼和诈骗页面。

建议 WordPress 网站所有者保持其插件最新,并扫描其网站是否有任何可疑代码或用户,并执行适当的清理。

斯里瓦斯塔瓦说:“这种新的恶意软件活动清楚地提醒人们,如果不及时更新网站软件,将面临风险。”

这一进展发生之际,WordPress 安全公司 Wordfence披露了另一个名为 Ultimate Member 的插件中的一个高度严重的错误,该插件可以被用来注入恶意 Web 脚本。

跨站脚本 (XSS) 缺陷被追踪为 CVE-2024-2123(CVSS 评分:7.2),影响该插件的所有版本,包括 2.8.3 及之前的版本。已在 2024 年 3 月 6 日发布的 2.8.4 版本中进行了修补。

该缺陷源于输入清理和输出转义不足,从而允许未经身份验证的攻击者在页面中注入任意 Web 脚本,这些脚本将在用户每次访问时执行。

“再加上该漏洞可以被在易受攻击的网站上没有权限的攻击者利用,这意味着未经身份验证的攻击者在成功利用该漏洞后,很有可能获得运行易受攻击版本的插件的网站的管理用户访问权限, ”Wordfence 说道。

值得注意的是,插件维护者在 2 月 19 日发布的 2.8.3 版本中解决了类似的缺陷(CVE-2024-1071,CVSS 评分:9.8)。

它还发现了 Avada WordPress 主题中的任意文件上传漏洞(CVE-2024-1468,CVSS 评分:8.8),并可能远程执行恶意代码。7.11.5版本已解决。

Wordfence表示:“这使得具有贡献者级别及以上访问权限的经过身份验证的攻击者可以在受影响站点的服务器上上传任意文件,从而使远程代码执行成为可能。”

标签: WordPress