AndroxGh0st 恶意软件瞄准 Laravel 应用程序窃取云凭证

时间:2024-3-22 15:11 作者:之参博客 分类: 网络相关

网络安全研究人员揭示了一种名为AndroxGh0st的工具,该工具用于针对 Laravel 应用程序并窃取敏感数据。

Juniper 威胁实验室研究员 Kashinath T Pattan表示:“它的工作原理是扫描 .env 文件并从中提取重要信息,从而显示与 AWS 和 Twilio 相关的登录详细信息。”

“它被归类为 SMTP 破解者,它使用各种策略来利用 SMTP,例如凭证利用、Web shell 部署和漏洞扫描。”

至少自 2022 年起,AndroxGh0st 就已在野外被检测到,威胁者利用它来访问 Laravel 环境文件并窃取各种基于云的应用程序(例如 Amazon Web Services (AWS)、SendGrid 和 Twilio)的凭证。

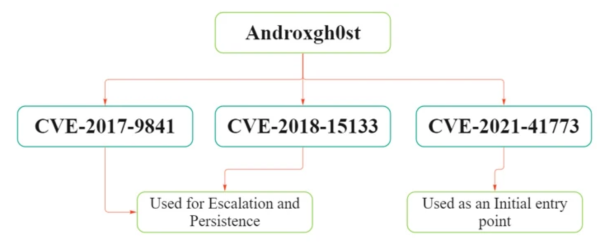

已知涉及 Python 恶意软件的攻击链会利用 Apache HTTP Server、Laravel Framework 和 PHPUnit 中的已知安全漏洞来获取初始访问权限以及权限升级和持久性。

今年 1 月初,美国网络安全和情报机构警告攻击者部署 AndroxGh0st 恶意软件来创建僵尸网络,以“在目标网络中识别和利用受害者”。

Pattan 解释说:“Androxgh0st 首先通过 Apache 的一个漏洞进入,该漏洞被识别为 CVE-2021-41773,使其能够访问易受攻击的系统。”

“此后,它利用其他漏洞,特别是 CVE-2017-9841 和 CVE-2018-15133,来执行代码并建立持久控制,从本质上接管目标系统。”

Androxgh0st 旨在从各种来源窃取敏感数据,包括 .env 文件、数据库和云凭据。这允许威胁行为者向受感染的系统提供额外的有效负载。

Juniper Threat Labs 表示,它观察到与利用 CVE-2017-9841 相关的活动有所增加,因此用户必须迅速将其实例更新到最新版本。

它补充说,大多数针对其蜜罐基础设施的攻击尝试来自美国、英国、中国、荷兰、德国、保加利亚、科威特、俄罗斯、爱沙尼亚和印度。

这一进展发生之际,AhnLab 安全情报中心 (ASEC)透露,位于韩国的易受攻击的 WebLogic 服务器正成为攻击者的目标,并将其用作下载服务器来分发名为z0Miner的加密货币挖矿程序和快速反向代理 (FRP) 等其他工具。

它还发现了一个恶意活动,该活动渗透到 AWS 实例,在几分钟内创建了 6,000 多个 EC2 实例,并部署了与称为Meson Network的去中心化内容交付网络 (CDN) 相关的二进制文件。

这家总部位于新加坡的公司旨在创建“世界上最大的带宽市场”,其工作方式是允许用户将闲置带宽和存储资源与 Meson 交换代币(即奖励)。

Sysdig在本月发布的一份技术报告中表示:“这意味着矿工将获得 Meson 代币作为向 Meson Network 平台提供服务器的奖励,奖励将根据带入网络的带宽和存储量来计算。”

“这不再是挖掘加密货币的全部了。像 Meson 网络这样的服务希望利用硬盘空间和网络带宽而不是 CPU。虽然 Meson 可能是合法的服务,但这表明攻击者总是在寻找新的方法来制造加密货币。”钱。”

随着云环境日益成为威胁行为者有利可图的目标,保持软件最新并监控可疑活动至关重要。

威胁情报公司 Permiso 还发布了一款名为CloudGrappler的工具,该工具构建在cloudgrep的基础上,可以扫描 AWS 和 Azure,以标记与知名威胁参与者相关的恶意事件。