微软发布 90 个漏洞补丁,包括 10 个关键零日漏洞 网络相关

微软周二发布了修复程序,修复了总共90 个安全漏洞,包括 10 个零日漏洞,其中 6 个已在野外遭到积极利用。

在这 90 个漏洞中,9 个被评为“严重”,80 个被评为“重要”,1 个被评为“中等”。此外,自上个月以来,这家科技巨头还解决了 Edge 浏览器中的36 个漏洞。

补丁星期二更新主要解决了六个被积极利用的零日漏洞 -

CVE-2024-38189(CVSS 评分:8.8)- Microsoft Project 远程代码执行漏洞

CVE-2024-38178(CVSS 评分:7.5)- Windows 脚本引擎内存损坏漏洞

CVE-2024-38193(CVSS 评分:7.8)- Windows 辅助功能驱动程序的 WinSock 特权提升漏洞

CVE-2024-38106(CVSS 评分:7.0)- Windows 内核特权提升漏洞

CVE-2024-38107(CVSS 评分:7.8)- Windows Power Dependency Coordinator 特权提升漏洞

CVE-2024-38213(CVSS 评分:6.5)- Windows Mark of the Web 安全功能绕过漏洞

CVE-2024-38213 允许攻击者绕过 SmartScreen 保护,攻击者需要向用户发送恶意文件并诱使他们打开它。发现并报告此漏洞的是趋势科技的 Peter Girnus,他表示这可能是CVE-2024-21412 或 CVE-2023-36025 的绕过方法,这两个漏洞之前曾被 DarkGate 恶意软件运营商利用。

这一事态发展促使美国网络安全和基础设施安全局 (CISA) 将这些漏洞添加到其已知被利用漏洞 ( KEV ) 目录中,并要求联邦机构在 2024 年 9 月 3 日之前修复这些漏洞。

以下四个 CVE 被列为已知漏洞 -

CVE-2024-38200(CVSS 评分:7.5)- Microsoft Office 欺骗漏洞

CVE-2024-38199(CVSS 评分:9.8)- Windows 行式打印机守护程序 (LPD) 服务远程代码执行漏洞

CVE-2024-21302(CVSS 评分:6.7)- Windows 安全内核模式特权提升漏洞

CVE-2024-38202(CVSS 评分:7.3)- Windows 更新堆栈特权提升漏洞

Tenable 的员工研究工程师 Scott Caveza 在谈到 CVE-2024-38200 时表示:“攻击者可以通过诱骗受害者访问特制的文件(可能是通过网络钓鱼电子邮件)来利用此漏洞。”

“成功利用此漏洞可能会导致受害者将新技术局域网管理器 (NTLM) 哈希暴露给远程攻击者。NTLM 哈希可能会在 NTLM 中继或传递哈希攻击中被滥用,从而进一步让攻击者在组织中站稳脚跟。”

此更新还解决了打印后台处理程序组件中的权限提升漏洞(CVE-2024-38198,CVSS 评分:7.8),该漏洞允许攻击者获得系统权限。微软表示:“成功利用此漏洞需要攻击者赢得竞争条件。”

另一个值得注意的漏洞是CVE-2024-38173(CVSS 评分:6.7),这是一个影响 Microsoft Outlook 的远程代码执行漏洞,需要攻击者或受害者从本地机器执行代码才能成功利用它。

网络安全公司 Morphisec 于 2024 年 6 月发现并报告了该漏洞,该公司将其描述为类似于CVE-2024-30103,并且是一个零点击漏洞,“在启用了 Microsoft 自动打开电子邮件功能的系统上,不需要用户交互”。

话虽如此,微软尚未发布针对CVE-2024-38202 和 CVE-2024-21302 的更新,这些更新可能会被滥用来针对 Windows 更新架构发起降级攻击,并用旧版本替换当前版本的操作系统文件。

此次披露是在 Fortra报告通用日志文件系统 ( CLFS ) 驱动程序 (CVE-2024-6768,CVSS 评分:6.8) 中存在拒绝服务 (DoS) 漏洞之后进行的,该漏洞可能导致系统崩溃,从而导致蓝屏死机 (BSoD)。

当记者联系到微软发言人时,他告诉 The Hacker News,该问题“不符合我们严重性分类指南规定的立即服务标准,我们将在未来的产品更新中考虑它”。

“所描述的技术要求攻击者已经在目标机器上获得代码执行能力,并且不会授予提升的权限。我们鼓励客户养成良好的在线计算习惯,包括在运行用户无法识别的程序时要小心谨慎,”发言人补充道。

其他供应商的软件补丁#

除微软外,过去几周其他供应商也发布了安全更新,以修复多个漏洞,其中包括:

Adobe

AMD

苹果

手臂

博世

Broadcom(包括 VMware)

思科

Citrix

D-Link

戴尔

Drupal

F5

飞塔

GitLab

谷歌安卓

谷歌浏览器

谷歌云

谷歌穿戴操作系统

HMS 网络

惠普

HP Enterprise(包括 Aruba Networks)

IBM

英特尔

伊万蒂

詹金斯

瞻博网络

联想

Linux 发行版Amazon Linux、Debian、Oracle Linux、Red Hat、Rocky Linux、SUSE和Ubuntu

联发科

米迪

MongoDB

Mozilla Firefox、Firefox ESR 和 Thunderbird

英伟达

进步软件

高通

罗克韦尔自动化

三星

树液

施耐德电气

西门子

索尼克墙

Splunk

Spring 框架

T 型头

趋势科技

缩放,然后

合勤科技

更新#

趋势科技在与 The Hacker News 分享的声明中表示,CVE-2024-38213 并不是 CVE-2024-21412 的绕过方法,并且 WebDAV 共享上的任何文件都会受到该漏洞的影响。

该公司在一份声明中表示:“CVE-2024-38213 是一个很好的例子,说明我们如何利用在野外发现的零日漏洞来指导我们如何开展额外的安全研究。”“这个案例还凸显了补丁数量少或不足可能会成为一场安全噩梦。”

CVE-2024-38213 的代号为 copy2pwn,“会导致 WebDAV 共享中的文件在没有 Web 标记保护的情况下在本地复制”,零日计划 (ZDI)表示,并指出它被 DarkGate 运营商利用。

“从 WebDAV 共享复制和粘贴的文件没有获得 Web 标记。这意味着用户可以将文件从 WebDAV 共享复制并粘贴到他们的桌面,并且这些文件随后可以在没有 Windows Defender SmartScreen 或 Microsoft Office Protected View 保护的情况下打开。”

(该报道在发表后进行了更新,包含了有关利用 CVE-2024-38213 的攻击性质的信息。)

微软 7 月更新修复了 143 个漏洞,其中包括两个被利用的漏洞 网络相关

上传中...100%

作为每月安全更新的一部分,微软发布了补丁来解决总共143 个安全漏洞,其中两个漏洞已被广泛利用。

143 个漏洞中有 5 个被评为严重,136 个被评为重要,4 个被评为中等严重程度。这些修复程序是对过去一个月内基于 Chromium 的 Edge 浏览器中已修复的33 个漏洞的补充。

以下是两个被利用的安全漏洞:

CVE-2024-38080(CVSS 评分:7.8)- Windows Hyper-V 特权提升漏洞

CVE-2024-38112(CVSS 评分:7.5)- Windows MSHTML 平台欺骗漏洞

微软在谈及 CVE-2024-38112 时表示:“要成功利用此漏洞,攻击者需要在利用之前采取额外措施来准备目标环境。攻击者必须向受害者发送一个恶意文件,受害者必须执行该文件。”

Check Point 安全研究员 Haifei Li 于 2024 年 5 月发现并报告了该漏洞,他表示,威胁行为者正在利用特制的 Windows Internet 快捷方式文件 (.URL),点击后,通过调用已退役的 Internet Explorer (IE) 浏览器将受害者重定向到恶意 URL。

李解释说: “IE 上还有一个技巧可以隐藏恶意的 .HTA 扩展名。通过使用 IE 而不是 Windows 上更安全、更现代的 Chrome/Edge 浏览器打开 URL,攻击者在利用受害者计算机方面获得了显著优势,尽管该计算机运行的是现代的 Windows 10/11 操作系统。”

早在 2023 年 1 月,采用该攻击技术的工件就已上传到 VirusTotal 恶意软件扫描平台,这表明威胁行为者已经意识到该漏洞超过 1.5 年。

Tenable 高级研究员 Satnam Narang 表示:“CVE-2024-38080 是 Windows Hyper-V 中的一个特权提升漏洞。本地经过身份验证的攻击者可以利用此漏洞在初步攻陷目标系统后将特权提升至系统级别。”

虽然目前尚不清楚 CVE-2024-38080 滥用的具体细节,但 Narang 指出,这是自 2022 年以来 44 个 Hyper-V 漏洞中第一个被广泛利用的漏洞。

微软修补的另外两个安全漏洞在发布时已被列为已知漏洞。其中包括一种名为FetchBench的侧信道攻击(CVE-2024-37985,CVSS 评分:5.9),该攻击可让攻击者从基于 Arm 的系统上运行的特权进程中查看堆内存。

第二个公开披露的漏洞是CVE-2024-35264(CVSS 评分:8.1),这是一个影响.NET 和 Visual Studio 的远程代码执行漏洞。

雷德蒙德在一份公告中表示:“攻击者可以通过在处理请求主体时关闭 http/3 流来利用此漏洞,从而导致竞争条件。这可能导致远程代码执行。”

作为补丁星期二更新的一部分,还解决了影响 SQL Server Native Client OLE DB 提供程序的 37 个远程代码执行漏洞、20 个安全启动安全功能绕过漏洞、三个 PowerShell 特权提升漏洞以及 RADIUS 协议中的欺骗漏洞(CVE-2024-3596又名 BlastRADIUS)。

Rapid7 的首席产品经理 Greg Wiseman 表示:“[SQL Server 漏洞] 特别影响 OLE DB 提供程序,因此不仅需要更新 SQL Server 实例,还需要解决运行存在漏洞的连接驱动程序版本的客户端代码。”

“例如,攻击者可以使用社会工程策略欺骗经过身份验证的用户尝试连接到配置为返回恶意数据的 SQL Server 数据库,从而允许在客户端执行任意代码。”

补丁列表的最后一项是CVE-2024-38021(CVSS 评分:8.8),这是 Microsoft Office 中的一个远程代码执行漏洞,如果成功利用,可能允许攻击者获得高权限,包括读取、写入和删除功能。

Morphisec 于 2024 年 4 月下旬向微软报告了该漏洞,并表示该漏洞不需要任何身份验证,并且由于其零点击性质而构成严重风险。

Michael Gorelik表示: “攻击者可以利用此漏洞获得未经授权的访问,执行任意代码,并在无需任何用户交互的情况下造成重大损害。” “缺乏身份验证要求使其特别危险,因为它为广泛利用打开了大门。”

微软上个月底宣布将开始发布与云相关的安全漏洞的 CVE 标识符,以提高透明度。

微软发现罗克韦尔自动化 PanelView Plus 中存在严重缺陷 网络相关

微软披露了罗克韦尔自动化 PanelView Plus 中的两个安全漏洞,这些漏洞可被远程、未经身份验证的攻击者利用来执行任意代码并触发拒绝服务 (DoS) 条件。

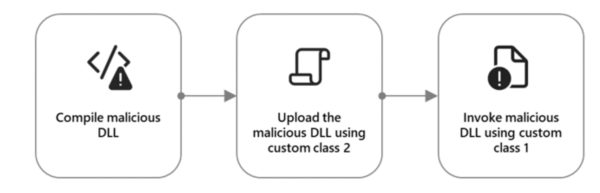

安全研究员 Yuval Gordon表示:“PanelView Plus 中的 [远程代码执行] 漏洞涉及两个自定义类,可被滥用来将恶意 DLL 上传并加载到设备中。”

“DoS 漏洞利用相同的自定义类来发送设备无法正确处理的精心设计的缓冲区,从而导致 DoS。”

缺点列表如下 -

CVE-2023-2071(CVSS 分数:9.8) - 一个不当的输入验证漏洞,允许未经身份验证的攻击者通过精心设计的恶意数据包执行远程代码。

CVE-2023-29464(CVSS 评分:8.2) - 一种不当的输入验证漏洞,允许未经身份验证的威胁行为者通过精心设计的恶意数据包从内存中读取数据,并通过发送大于缓冲区大小的数据包导致 DoS

成功利用这两个缺陷可使对手远程执行代码或导致信息泄露或 DoS 情况。

CVE-2023-2071 影响 FactoryTalk View Machine Edition(版本 13.0、12.0 及之前版本),而 CVE-2023-29464 则影响 FactoryTalk Linx(版本 6.30、6.20 及之前版本)。

值得注意的是,罗克韦尔自动化分别于2023 年 9 月 12 日和2023 年 10 月 12 日发布了针对这些漏洞的警告。美国网络安全和基础设施安全局 (CISA) 于9 月 21 日和10 月 17 日发布了自己的警报。

此次披露之际,未知威胁行为者被认为正在利用最近披露的 HTTP 文件服务器严重安全漏洞 ( CVE-2024-23692,CVSS 评分:9.8) 来传播加密货币矿工和木马,如Xeno RAT、Gh0st RAT 和 PlugX。

该漏洞被描述为模板注入的案例,允许远程、未经身份验证的攻击者通过发送特制的 HTTP 请求在受影响的系统上执行任意命令。