严重的“BatBadBut”Rust 漏洞使 Windows 系统面临攻击 网络相关

Rust 标准库中的一个关键安全漏洞可能会被利用来针对 Windows 用户并发起命令注入攻击。

该漏洞的编号为CVE-2024-24576,CVSS 评分为 10.0,表明严重程度最高。也就是说,它仅影响在 Windows 上使用不受信任的参数调用批处理文件的场景。

Rust 安全响应工作组在 2024 年 4 月 9 日发布的公告中表示: “在 Windows 上使用 Command API 调用批处理文件(带有 bat 和 cmd 扩展名)时,Rust 标准库没有正确转义参数。”

“能够控制传递给生成进程的参数的攻击者可以通过绕过转义来执行任意 shell 命令。”

该缺陷影响 1.77.2 之前的所有 Rust 版本。安全研究员RyotaK被认为发现了该错误并向 CERT 协调中心 ( CERT/CC ) 报告。

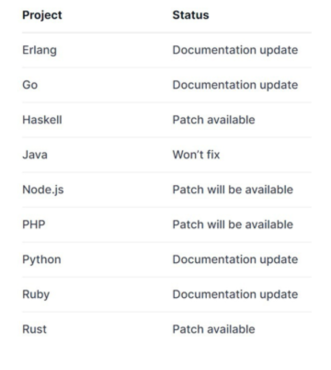

RyotaK 表示,该漏洞(代号为 BatBadBut)会影响多种编程语言,并且当“编程语言包装 [Windows 中] 的 CreateProcess 函数并添加命令参数的转义机制”时,就会出现该漏洞。

但鉴于并非所有编程语言都解决了该问题,建议开发人员在 Windows 上执行命令时要小心谨慎。

RyotaK在给用户的建议中表示: “为了防止批处理文件意外执行,您应该考虑将批处理文件移动到不包含在 PATH 环境变量中的目录中。”

“在这种情况下,除非指定完整路径,否则批处理文件不会被执行,因此可以防止批处理文件的意外执行。”