Microsoft Dynamics 365 和 Power Apps Web API 中存在严重安全漏洞 v2ray节点购买地址

有关 Dynamics 365 和 Power Apps Web API 中三个现已修补的安全漏洞的详细信息已经浮出水面,这些漏洞可能会导致数据泄露。

这些漏洞由位于墨尔本的网络安全公司 Stratus Security发现,并已于 2024 年 5 月得到解决。三个缺陷中的两个存在于 Power Platform 的OData Web API Filter中,而第三个漏洞则源于FetchXML API。

第一个漏洞的根本原因是 OData Web API Filter 缺乏访问控制,从而允许访问包含敏感信息(例如全名、电话号码、地址、财务数据和密码哈希)的联系人表。

然后,威胁行为者可以利用该漏洞进行基于布尔的搜索,通过依次猜测哈希中的每个字符直到找到正确的值来提取完整的哈希。

Stratus Security 表示: “例如,我们首先发送 startswith(adx_identity_passwordhash,'a'),然后发送 startswith( adx_identity_passwordhash,'aa'),然后发送 startswith(adx_identity_passwordhash,'ab') 等等,直到返回以 ab 开头的结果。”

“我们继续这个过程,直到查询返回以‘ab’开头的结果。最终,当没有其他字符返回有效结果时,我们就知道我们已经获得了完整的值。”

另一方面,第二个漏洞在于使用同一 API 中的 orderby 子句从必要的数据库表列中获取数据(例如,EMailAddress1,它指的是联系人的主要电子邮件地址)。

最后,Stratus Security 还发现,可以结合 FetchXML API 与联系人表利用 orderby 查询来访问受限列。

“利用 FetchXML API 时,攻击者可以对任意列进行 orderby 查询,完全绕过现有的访问控制,”报告称。“与之前的漏洞不同,这种方法不需要 orderby 降序排列,从而为攻击增加了一层灵活性。”

因此,利用这些漏洞的攻击者可以编制密码哈希和电子邮件列表,然后破解密码或出售数据。

Stratus Security 表示:“Dynamics 365 和 Power Apps API 中发现的漏洞强调了一个重要的提醒:网络安全需要时刻保持警惕,特别是对于像微软这样掌握大量数据的大公司而言。”

Microsoft MFA AuthQuake 漏洞导致攻击者可无预警地进行无限次暴力破解 网络相关

网络安全研究人员指出,微软的多因素身份验证 (MFA) 实施中存在一个“严重”安全漏洞,该漏洞允许攻击者轻松绕过保护并获得对受害者帐户的未经授权的访问。

Oasis Security 研究人员 Elad Luz 和 Tal Hason在与 The Hacker News 分享的一份报告中表示:“绕过方法很简单:大约需要一个小时才能完成,不需要用户交互,不会生成任何通知,也不会向账户持有人提供任何麻烦的迹象。”

经过负责任的披露,微软于 2024 年 10 月解决了这个代号为AuthQuake 的问题。

虽然 Windows 制造商支持通过 MFA验证用户身份的各种方式,但其中一种方法是在提供凭证后输入来自身份验证器应用程序的六位数代码。单个会话最多允许 10 次连续失败的尝试。

Oasis 发现的漏洞本质上涉及提供和验证这些一次性代码时缺乏速率限制和延长的时间间隔,从而允许恶意行为者快速产生新的会话并枚举代码的所有可能排列(即一百万),甚至不会向受害者发出登录尝试失败的警报。

值得注意的是,此类代码也称为基于时间的一次性密码 (TOTP),具有时间限制,使用当前时间作为随机源生成。此外,这些代码仅在约 30 秒内保持有效,之后会轮换。

“然而,由于验证器和用户之间可能存在时间差异和延迟,我们鼓励验证器接受更大的代码时间窗口,”Oasis 指出。“简而言之,这意味着单个 TOTP 代码的有效期可能超过 30 秒。”

在微软的案例中,这家总部位于纽约的公司发现代码的有效期长达 3 分钟,因此攻击者可以利用延长的时间窗口同时发起更多暴力破解尝试来破解六位数代码。

研究人员表示:“引入速率限制并确保其得到正确实施至关重要。此外,速率限制可能还不够,后续失败尝试应触发账户锁定。”

此后,微软实施了更严格的速率限制,该限制在多次尝试失败后才会生效。Oasis 还表示,新的限制持续时间约为半天。

Keeper Security 首席信息安全官 James Scobey 在一份声明中表示:“最近在微软多重身份验证 (MFA) 中发现的 AuthQuake 漏洞提醒我们,安全不仅仅在于部署 MFA,还必须进行正确配置。”

“虽然 MFA 无疑是一种强大的防御手段,但其有效性取决于关键设置,例如限制速率以阻止暴力破解尝试和登录失败时通知用户。这些功能不是可选的;它们对于增强可见性至关重要,使用户能够尽早发现可疑活动并迅速做出反应。”

新的攻击技术利用 Microsoft 管理控制台文件 网络相关

威胁行为者正在利用一种新颖的攻击技术,该技术利用特制的管理保存控制台 (MSC) 文件来使用 Microsoft 管理控制台 ( MMC ) 获得完整的代码执行并逃避安全防御。

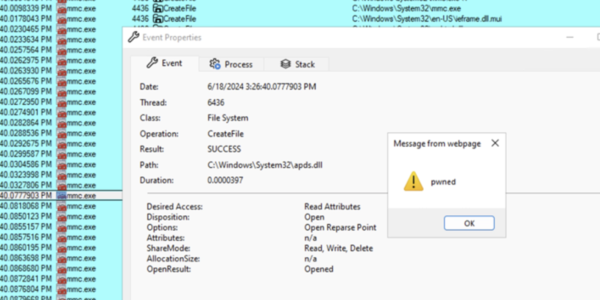

Elastic 安全实验室在识别出2024 年 6 月 6 日上传到 VirusTotal 恶意软件扫描平台的工件(“ sccm-updater.msc ”)后,将该方法命名为GrimResource 。

该公司在与 The Hacker News 分享的声明中表示:“当导入恶意制作的控制台文件时,MMC 库之一中的漏洞可能导致运行对手代码,包括恶意软件。”

“攻击者可以将此技术与DotNetToJScript结合起来以获得任意代码执行,从而导致未经授权的访问、系统接管等。”

使用不常见的文件类型作为恶意软件传播媒介被视为攻击者绕过微软近年来建立的安全 护栏的另一种尝试,包括默认禁用从互联网下载的 Office 文件中的宏。

上个月,韩国网络安全公司 Genians详细介绍了与朝鲜有关的 Kimsuky 黑客组织使用恶意 MSC 文件传播恶意软件的情况。

另一方面,GrimResource 利用 apds.dll 库中存在的跨站点脚本 (XSS) 漏洞在 MMC 上下文中执行任意 JavaScript 代码。该 XSS 漏洞最初于 2018 年底报告给 Microsoft 和 Adobe,但至今仍未得到修补。

这是通过在恶意 MSC 文件的 StringTable 部分中添加对易受攻击的 APDS 资源的引用来实现的,当使用 MMC 打开时,会触发 JavaScript 代码的执行。

该技术不仅可以绕过 ActiveX 警告,还可以与 DotNetToJScript 结合使用以实现任意代码执行。所分析的样本使用此方法启动了一个名为 PASTALOADER 的 .NET 加载器组件,最终为 Cobalt Strike 铺平了道路。

安全研究人员 Joe Desimone 和 Samir Bousseaden 表示: “在微软默认禁用来自互联网的文档的 Office 宏后,其他感染媒介(如 JavaScript、MSI 文件、LNK 对象和 ISO)的流行度激增。”

“然而,这些其他技术受到防御者的严格审查,被发现的可能性很高。攻击者已经开发出一种新技术,可以使用精心设计的 MSC 文件在 Microsoft 管理控制台中执行任意代码。”