Linux CUPS 打印系统存在严重缺陷,可能允许远程命令执行 网络相关

Linux 系统上的 OpenPrinting 通用 Unix 打印系统 ( CUPS )中披露了一组新的安全漏洞,这些漏洞可能在某些条件下允许远程命令执行。

安全研究员 Simone Margaritelli 表示:“未经身份验证的远程攻击者可以悄悄地用恶意 URL 替换现有打印机的 IPP URL(或安装新的打印机的 IPP URL),从而导致在(从该计算机)启动打印作业时(在该计算机上)执行任意命令。 ”

CUPS 是一种基于标准的开源打印系统,适用于 Linux 和其他类 Unix 操作系统,包括 ArchLinux、Debian、Fedora、Red Hat Enterprise Linux (RHEL)、ChromeOS、FreeBSD、NetBSD、OpenBSD、openSUSE 和 SUSE Linux。

漏洞列表如下:

CVE-2024-47176 - cups-browsed <= 2.0.1 绑定在 UDP INADDR_ANY:631 上,信任来自任何来源的任何数据包,以触发对攻击者控制的 URL 的 Get-Printer-Attributes IPP 请求

CVE-2024-47076 - libcupsfilters <= 2.1b1 cfGetPrinterAttributes5 未验证或清理从 IPP 服务器返回的 IPP 属性,从而向 CUPS 系统的其余部分提供攻击者控制的数据

CVE-2024-47175 - libppd <= 2.1b1 ppdCreatePPDFromIPP2 在将 IPP 属性写入临时 PPD 文件时未验证或清理 IPP 属性,从而允许在生成的 PPD 中注入攻击者控制的数据

CVE-2024-47177 - cups-filters <= 2.0.1 foomatic-rip 允许通过 FoomaticRIPCommandLine PPD 参数执行任意命令

这些缺陷的最终后果是,它们可能被设计成一个漏洞链,允许攻击者在运行 CUPS 的网络暴露 Linux 系统上创建恶意的、伪造的打印设备,并在发送打印作业时触发远程代码执行。

网络安全公司 Ontinue表示:“该问题是由于‘cups-browsed’组件对‘有新打印机可用’公告处理不当,加上‘cups’对恶意打印资源提供的信息的验证不力造成的。”

“该漏洞源于对网络数据验证不足,允许攻击者让易受攻击的系统安装恶意打印机驱动程序,然后向该驱动程序发送打印作业,从而触发恶意代码的执行。恶意代码以 lp 用户的权限执行,而不是超级用户‘root’。”

RHEL 在一份公告中表示,操作系统的所有版本都受到这四个漏洞的影响,但指出它们在默认配置下不易受攻击。鉴于实际影响可能较小,它将这些问题的严重程度标记为“重要”。

报告称:“通过将这组漏洞组合在一起,攻击者可以实现远程代码执行,从而导致敏感数据被盗和/或关键生产系统受损。”

网络安全公司 Rapid7指出,只有当 UDP 端口 631 可访问且易受攻击的服务正在监听时,受影响的系统才可以被利用,无论是从公共互联网还是跨网段。

Palo Alto Networks透露,其所有产品和云服务均不包含上述 CUPS 相关的软件包,因此不受这些漏洞的影响。

针对这些漏洞的补丁目前正在开发中,预计将在未来几天发布。在此之前,建议在没有必要的情况下禁用和删除 cups-browsed 服务,并阻止或限制对 UDP 端口 631 的流量。

WatchTowr 首席执行官本杰明·哈里斯 (Benjamin Harris) 在与 The Hacker News 分享的声明中表示:“被誉为 Linux 系统末日的、被禁止的 Linux 未授权 RCE 漏洞似乎只会影响一部分系统。”

“鉴于此,虽然这些漏洞在技术影响方面很严重,但运行 CUPS 的台式机/工作站以与典型的 Linux 服务器版本相同的方式或数量暴露在互联网上的可能性要小得多。”

Tenable 高级研究工程师 Satnam Narang 表示,这些漏洞还没有达到 Log4Shell 或 Heartbleed 的级别。

“现实情况是,各种软件,无论是开源软件还是闭源软件,都有无数的漏洞尚未被发现和披露,”纳朗说。“安全研究对这一过程至关重要,我们可以也应该要求软件供应商做得更好。”

“对于正在研究这些最新漏洞的组织来说,必须强调的是,最具影响力和最令人担忧的漏洞是已知漏洞,这些漏洞继续被与民族国家有联系的高级持续性威胁团体以及勒索软件分支机构所利用,这些勒索软件分支机构每年从企业窃取数百万美元。”

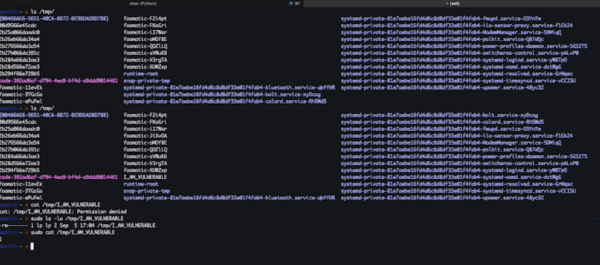

新的 OpenSSH 漏洞可能导致 Linux 系统以 Root 身份进行 RCE 网络相关

OpenSSH 维护人员发布了安全更新,以修复一个严重的安全漏洞,该漏洞可能导致基于 glibc 的 Linux 系统中以 root 权限执行未经身份验证的远程代码。

该漏洞代号为 regreSSHion,CVE 标识符为 CVE-2024-6387。它位于OpenSSH 服务器组件(也称为 sshd)中,用于监听来自任何客户端应用程序的连接。

Qualys 威胁研究部门高级主管 Bharat Jogi 在今天发布的一份披露文件中表示:“该漏洞是 OpenSSH 服务器 (sshd) 中的信号处理程序竞争条件,允许在基于 glibc 的 Linux 系统上以 root 身份进行未经身份验证的远程代码执行 (RCE) 。该竞争条件会影响默认配置下的 sshd。”

OpenSSH 在一份公告中表示:“已证明在具有 [地址空间布局随机化]的 32 位 Linux/glibc 系统上可成功利用该漏洞。在实验室条件下,攻击平均需要 6-8 小时的连续连接,直至达到服务器可接受的最大连接时长。”

该漏洞影响 8.5p1 和 9.7p1 之间的版本。4.4p1 之前的版本也容易受到竞争条件漏洞的影响,除非它们针对 CVE-2006-5051 和CVE-2008-4109进行了修补。值得注意的是,OpenBSD 系统不受影响,因为它们包含阻止该漏洞的安全机制。

该安全漏洞很可能也会影响 macOS 和 Windows,尽管其在这些平台上的可利用性仍未得到证实,需要进一步分析。

具体来说,Qualys 发现,如果客户端在 120 秒内未进行身份验证(由 LoginGraceTime 定义的设置),则 sshd 的 SIGALRM 处理程序将以非异步信号安全的方式异步调用。

利用 CVE-2024-6387 的最终结果是完全系统入侵和接管,使威胁行为者能够以最高权限执行任意代码、破坏安全机制、窃取数据,甚至保持持续访问。

“漏洞一旦修复,又会在后续软件版本中再次出现,这通常是由于更改或更新无意中再次引入了该问题,”Jogi 说道。“这起事件凸显了彻底的回归测试在防止已知漏洞再次引入环境中的关键作用。”

虽然该漏洞由于其远程竞争条件性质而存在重大障碍,但建议用户应用最新补丁以防范潜在威胁。还建议通过基于网络的控制来限制 SSH 访问,并实施网络分段以限制未经授权的访问和横向移动。

紧急:XZ Utils 库中发现秘密后门,影响主要 Linux 发行版 网络相关

红帽公司周五发布了“紧急安全警报”,警告称流行的数据压缩库XZ Utils(以前称为 LZMA Utils)的两个版本已被恶意代码植入后门,旨在允许未经授权的远程访问。

软件供应链妥协的编号为CVE-2024-3094,CVSS 评分为 10.0,表明严重程度最高。它影响 XZ Utils 版本 5.6.0(2 月 24 日发布)和 5.6.1(3 月 9 日发布)。

IBM 子公司在一份公告中表示: “通过一系列复杂的混淆,liblzma 构建过程从源代码中存在的伪装测试文件中提取预构建的目标文件,然后用于修改 liblzma 代码中的特定功能。”

“这会产生一个修改后的 liblzma 库,任何与该库链接的软件都可以使用该库,拦截并修改与该库的数据交互。”

具体来说,代码中包含的恶意代码旨在通过systemd软件套件干扰 SSH(安全 Shell)的 sshd 守护进程,并可能使威胁参与者能够破坏 sshd 身份验证并在“以下情况下”远程获得对系统的未经授权的访问:正确的情况。”

“CVE-2024-3094 引入的恶意后门的最终目标是将代码注入到受害计算机上运行的 OpenSSH 服务器 (SSHD),并允许特定的远程攻击者(拥有特定的私钥)发送任意代码JFrog说:“通过 SSH 发送有效负载,该负载将在身份验证步骤之前执行,从而有效地劫持整个受害计算机。 ”

微软安全研究员 Andres Freund 被认为在周五发现并报告了这个问题。据说,经过严重混淆的恶意代码是由一位名叫 Jia Tan (JiaT75) 的用户通过对 GitHub 上Tukaani 项目的一系列四次提交引入的。

“鉴于活动持续了数周,提交者要么直接参与其中,要么他们的系统受到了一些相当严重的损害,”弗罗因德说。 “不幸的是,考虑到他们在各种列表上就‘修复’进行了沟通,后者看起来不太可能是解释。”

微软旗下的 GitHub 此后禁用了 Tukaani 项目维护的 XZ Utils 存储库,“因为违反了 GitHub 的服务条款”。目前还没有关于在野外进行积极利用的报道。

有证据表明,这些软件包仅存在于 Fedora 41 和 Fedora Rawhide 中,并且不会影响Alpine Linux、Amazon Linux、 Debian Stable 、Gentoo Linux、Linux Mint、 Red Hat Enterprise Linux (RHEL) 、 SUSE Linux Enterprise 和 Leap 等发行版,和乌班图。

出于谨慎考虑,建议 Fedora Linux 40 用户降级到 5.4 版本。受供应链攻击影响的其他一些 Linux 发行版如下:

Arch Linux(安装介质 2024.03.01、虚拟机映像 20240301.218094 和 20240315.221711,以及在 2024 年 2 月 24 日和 2024 年 3 月 28 日(含)期间创建的容器映像)

Kali Linux(3 月 26 日至 29 日期间)

openSUSE Tumbleweed 和 openSUSE MicroOS(3 月 7 日至 28 日期间)

Debian 测试、不稳定和实验版本(从 5.5.1alpha-0.1 到 5.6.1-1)

新的 Linux 漏洞可能导致用户密码泄露和剪贴板劫持 网络相关

有关影响 util-linux 软件包的“wall”命令的漏洞的详细信息已经出现,不良行为者可能会利用该漏洞泄露用户密码或更改某些 Linux 发行版上的剪贴板。

该漏洞编号为 CVE-2024-28085,安全研究员 Skyler Ferrante将其代号为WallEscape 。它被描述为转义序列不正确中和的情况。

“util-linux wall 命令不会从命令行参数中过滤转义序列,”费兰特说。 “如果 mesg 设置为“y”并且 wall 设置为 setgid,则允许非特权用户在其他用户的终端上放置任意文本。”

该漏洞是作为 2013 年 8 月提交的一部分引入的。

“wall”命令用于向当前登录服务器的所有用户的终端写入消息,实质上允许具有提升权限的用户向所有本地用户广播关键信息(例如,系统关闭)。

Linux 命令的手册页上写道:“wall 在所有当前登录用户的终端上显示消息、文件内容或标准输入。” “只有超级用户才能在选择拒绝消息或正在使用自动拒绝消息的程序的用户的终端上进行写入。”

CVE-2024-28085 本质上是利用通过命令行参数提供的未正确过滤的转义序列来诱骗用户在其他用户的终端上创建虚假的sudo(又名超级用户 do)提示符并诱骗他们输入密码。

然而,要实现此功能,mesg 实用程序(控制显示其他用户消息的能力)必须设置为“y”(即启用),并且 wall 命令必须具有 setgid 权限。

CVE-2024-28085 会影响 Ubuntu 22.04 和 Debian Bookworm,因为满足这两个条件。另一方面,CentOS 不易受到攻击,因为 wall 命令没有 setgid。

“在 Ubuntu 22.04 上,我们有足够的控制权来默认泄露用户的密码,”费兰特说。 “对用户攻击的唯一迹象是,当用户正确输入密码时,会出现错误的密码提示,并且密码位于命令历史记录中。”

同样,在允许发送墙消息的系统上,攻击者可能会通过 Windows 终端等选定终端上的转义序列来更改用户的剪贴板。它不适用于 GNOME 终端。

建议用户更新到 util-linux 版本 2.40 以缓解该缺陷。