CISA 警告 TP-Link 路由器漏洞 CVE-2023-50224 和 CVE-2025-9377 正被主动利用 网络相关

美国网络安全与基础设施安全局(CISA)于周三将影响 TP-Link 无线路由器的两个安全漏洞添加到了其“已知被利用漏洞”(KEV)目录中,并指出已有证据显示这些漏洞在实际环境中被利用。

涉及的漏洞如下:

CVE-2023-50224(CVSS 评分:6.5) — TP-Link TL-WR841N 的 httpd 服务存在身份验证绕过漏洞,可通过伪造访问。该服务默认监听 TCP 80 端口,漏洞可能导致存储在 /tmp/dropbear/dropbearpwd 的凭据被泄露。

CVE-2025-9377(CVSS 评分:8.6) — TP-Link Archer C7(EU) V2 和 TL-WR841N/ND(MS) V9 存在操作系统命令注入漏洞,可能导致远程代码执行。

根据公司官网的信息,以下路由器型号已达到生命周期终止(EoL)状态:

TL-WR841N(版本 10.0 和 11.0)

TL-WR841ND(版本 10.0)

Archer C7(版本 2.0 和 3.0)

不过,TP-Link 已于 2024 年 11 月 针对这两个漏洞发布了固件更新,以应对恶意利用活动。

公司表示:“受影响的产品已达到服务终止(EOS)状态,不再接受包括安全更新在内的主动支持。为了增强保护,我们建议客户升级到更新的硬件,以确保最佳性能和安全性。”

目前没有公开报告明确提到上述漏洞被利用,但 TP-Link 在上周更新的安全通告中,将实际环境中的攻击活动与一个名为 Quad7(又名 CovertNetwork-1658) 的僵尸网络联系起来。该僵尸网络被一个与中国相关的威胁行为者 Storm-0940 用于执行高度隐蔽的密码喷射攻击。

鉴于漏洞正在被积极利用,联邦文职行政机构(FCEB) 被敦促在 2025 年 9 月 24 日前 采取必要的缓解措施,以保障网络安全。

这一发展发生在 CISA 将另一个高危漏洞(影响 TP-Link TL-WA855RE Wi-Fi Ranger Extender 产品,CVE-2020-24363,CVSS 评分 8.8)列入“已知被利用漏洞”(KEV)目录的次日,该漏洞同样已有活跃利用的证据。

研究人员警告:Sitecore 漏洞利用链连接了缓存投毒与远程代码执行 网络相关

在 Sitecore Experience Platform 中披露了三个新的安全漏洞,攻击者可能利用这些漏洞实现信息泄露和远程代码执行。

根据 watchTowr Labs,这些漏洞如下:

CVE-2025-53693 —— 由于不安全的反射导致的 HTML 缓存投毒

CVE-2025-53691 —— 由于不安全的反序列化导致的远程代码执行(RCE)

CVE-2025-53694 —— ItemService API 在受限的匿名用户下存在信息泄露漏洞,攻击者可通过暴力破解方式获取缓存键

Sitecore 已在 2025 年 6 月发布了前两个漏洞的补丁,并在 2025 年 7 月发布了第三个漏洞的补丁。

该公司表示:“相关漏洞一旦被成功利用,可能会导致远程代码执行以及未经授权的信息访问。”

这些研究结果建立在 watchTowr 早在 6 月份就披露的同一产品的另外三个漏洞之上:

CVE-2025-34509 (CVSS 评分:8.2)—— 使用硬编码凭据

CVE-2025-34510 (CVSS 评分:8.8)—— 通过路径遍历在认证后实现远程代码执行

CVE-2025-34511 (CVSS 评分:8.8)—— 通过 Sitecore PowerShell Extension 在认证后实现远程代码执行

watchTowr Labs 的研究员 Piotr Bazydlo 表示,新发现的漏洞可以组合成一个利用链:将 未认证的 HTML 缓存投毒漏洞 与 认证后的远程代码执行问题结合起来,从而攻陷一个已经完全打上补丁的 Sitecore Experience Platform 实例。

导致代码执行的完整攻击步骤如下:

威胁行为者如果能访问暴露的 ItemService API,即可轻易枚举存储在 Sitecore 缓存中的 HTML 缓存键;

然后向这些缓存键发送 HTTP 缓存投毒请求;

接着与 CVE-2025-53691 结合,注入恶意 HTML 代码,最终通过 不受限制的 BinaryFormatter 调用实现代码执行。

Bazydlo 表示:

“我们成功利用了一个极其受限的反射路径,调用了一个允许我们投毒任意 HTML 缓存键的方法。这个单一的原语为劫持 Sitecore Experience Platform 页面打开了大门——随后我们便能注入任意 JavaScript,从而触发一个认证后的远程代码执行漏洞。”

严重 Erlang/OTP SSH 漏洞 (CVSS 10.0) 允许未经身份验证的代码执行 网络相关

Erlang/Open Telecom Platform (OTP) SSH 实现中披露了一个严重的安全漏洞,该漏洞可能允许攻击者在特定条件下无需任何身份验证即可执行任意代码。

该漏洞的编号为CVE-2025-32433,CVSS 评分最高为 10.0。

波鸿鲁尔大学的研究人员 Fabian Bäumer、Marcus Brinkmann、Marcel Maehren 和 Jörg Schwenk表示: “该漏洞允许通过网络访问 Erlang/OTP SSH 服务器的攻击者在无需事先身份验证的情况下执行任意代码。”

该问题源于对 SSH 协议消息处理不当,实际上允许攻击者在身份验证之前发送连接协议消息。成功利用这些缺陷可能导致在SSH 守护进程上下文中执行任意代码。

进一步加剧风险的是,如果守护进程以 root 身份运行,攻击者就可以完全控制设备,进而为未经授权访问和操纵敏感数据或拒绝服务 (DoS) 铺平道路。

所有运行基于 Erlang/OTP SSH 库的 SSH 服务器的用户都可能受到 CVE-2025-32433 的影响。建议更新至 OTP-27.3.3、OTP-26.2.5.11 和 OTP-25.3.2.20 版本。作为临时解决方法,可以使用适当的防火墙规则阻止访问易受攻击的 SSH 服务器。

Qualys 安全研究经理 Mayuresh Dani 在与 The Hacker News 分享的一份声明中称,该漏洞极其严重,可让威胁行为者执行安装勒索软件或窃取敏感数据等操作。

“Erlang 因其强大的并发处理支持,经常被安装在高可用性系统上,”Dani 说道,“思科和爱立信的大多数设备都运行 Erlang。”

任何使用 Erlang/OTP 的 SSH 库进行远程访问的服务(例如 OT/IoT 设备、边缘计算设备中使用的服务)都容易受到攻击。升级到已修复的 Erlang/OTP 版本或供应商支持的版本即可修复此漏洞。如果组织需要更多时间来安装升级,则应将 SSH 端口访问权限限制为仅限授权用户。

EncryptHub 利用 Windows 零日漏洞部署 Rhadamanthys 和 StealC 恶意软件 网络相关

名为EncryptHub的威胁行为者利用 Microsoft Windows 中最近修补的安全漏洞作为零日漏洞来传播各种恶意软件家族,包括后门和信息窃取程序,例如 Rhadamanthys 和 StealC。

趋势科技研究员 Aliakbar Zahravi在分析中表示: “在这次攻击中,威胁行为者操纵 .msc 文件和多语言用户界面路径 (MUIPath) 来下载并执行恶意负载、保持持久性并从受感染的系统中窃取敏感数据。”

该漏洞为 CVE-2025-26633(CVSS 评分:7.0),微软将其描述为 Microsoft 管理控制台 ( MMC ) 中的不当中和漏洞,可能允许攻击者在本地绕过安全功能。该公司已于本月初在周二补丁日更新中修复了该漏洞。

Trend Micro 将该漏洞命名为 MSC EvilTwin,跟踪名为 Water Gamayun 的疑似俄罗斯活动集群。该威胁行为者最近成为PRODAFT 和 Outpost24分析的对象,也被称为 LARVA-208。

CVE-2025-26633 的核心是利用 Microsoft 管理控制台框架 (MMC),通过称为 MSC EvilTwin 加载器的 PowerShell 加载器执行恶意 Microsoft 控制台 (.msc) 文件。

具体来说,加载程序会创建两个同名的 .msc 文件:一个干净文件和一个恶意文件,后者被放在同一个位置,但位于名为“en-US”的目录中。其原理是,当运行前者时,MMC 会无意中选择恶意文件并执行它。这是通过利用 MMC 的多语言用户界面路径 (MUIPath) 功能来实现的。

Zahravi 解释说:“通过滥用 mmc.exe 使用 MUIPath 的方式,攻击者可以为 MUIPath en-US 配备一个恶意的 .msc 文件,这会导致 mmc.exe 加载这个恶意文件而不是原始文件,并在受害者不知情的情况下执行。”

据观察,EncryptHub 还采用了另外两种方法,使用 .msc 文件在受感染的系统上运行恶意负载 -

使用MMC 的ExecuteShellCommand方法在受害者的机器上下载并执行下一阶段的有效载荷,这种方法此前曾被荷兰网络安全公司 Outflank 于 2024 年 8 月记录下来

使用模拟受信任目录(例如“C:\Windows\System32”(请注意 Windows 后面的空格))绕过用户帐户控制 (UAC) 并投放名为“WmiMgmt.msc”的恶意 .msc 文件

趋势科技表示,攻击链可能始于受害者下载冒充合法中国软件(如钉钉或 QQTalk)的数字签名 Microsoft 安装程序 (MSI) 文件,然后利用该文件从远程服务器获取并执行加载程序。据说威胁行为者自 2024 年 4 月以来一直在试验这些技术。

Zahravi 表示:“此次攻击活动正在积极开展中;它采用了多种投递方式和自定义负载,旨在保持持久性并窃取敏感数据,然后将其泄露到攻击者的命令和控制 (C&C) 服务器中。”

基于 Golang 的新后门使用 Telegram Bot API 进行规避 C2 操作 网络相关

网络安全研究人员揭示了一种基于 Golang 的新后门,该后门使用 Telegram 作为命令和控制 (C2) 通信机制。

Netskope 威胁实验室详细介绍了该恶意软件的功能,并称其可能来自俄罗斯。

安全研究员 Leandro Fróes 在上周发表的分析报告中表示: “该恶意软件使用 Golang 语言编译而成,一旦执行,就会像后门一样运行。虽然该恶意软件似乎仍在开发中,但它完全可以正常运行。”

一旦启动,后门就会检查它是否在特定位置运行并使用特定名称“C:\Windows\Temp\svchost.exe” - 如果没有,它会读取自己的内容,将其写入该位置,并创建一个新进程来启动复制的版本并终止自身。

该恶意软件的一个值得注意的方面是,它使用一个开源库,该库为 Telegram Bot API 提供 Golang 绑定以用于 C2 目的。

这涉及与 Telegram Bot API 交互以接收来自参与者控制的聊天的新命令。它支持四种不同的命令,尽管目前只实现了其中三种 -

/cmd——通过 PowerShell 执行命令

/persist – 在“C:\Windows\Temp\svchost.exe”下重新启动

/screenshot-未实现

/selfdestruct - 删除“C:\Windows\Temp\svchost.exe”文件并终止自身

这些命令的输出被发送回 Telegram 频道。Netskope 表示,“/screenshot”命令发送了“屏幕截图已捕获”消息,尽管该消息尚未完全实现。

该恶意软件的俄罗斯根源是通过“/cmd”指令向聊天室发送俄语消息“输入命令:”来解释的。

“使用云应用程序对防御者来说是一个复杂的挑战,攻击者也意识到了这一点,”Fróes 说。“其他方面,例如设置和开始使用应用程序的难易程度,都是攻击者在攻击的不同阶段使用此类应用程序的例子。”

黑客利用 cnPilot 路由器的零日漏洞部署 AIRASHI DDoS 僵尸网络 网络相关

威胁行为者正在利用 Cambium Networks cnPilot 路由器中未指定的零日漏洞来部署 AISURU 僵尸网络的变体(名为 AIRASHI)来实施分布式拒绝服务 (DDoS) 攻击。

据奇安信 XLab 称,自 2024 年 6 月以来,攻击就利用了这一安全漏洞。为了防止进一步滥用,有关这些缺陷的更多详细信息已被隐瞒。

分布式拒绝服务 (DDoS) 僵尸网络利用的其他一些漏洞包括CVE-2013-3307、CVE-2016-20016、CVE-2017-5259、CVE-2018-14558、CVE-2020-25499、CVE-2020-8515、 CVE-2022-3573 、CVE -2022-40005、CVE-2022-44149、CVE-2023-28771,以及影响 AVTECH IP 摄像机、LILIN DVR 和深圳 TVT 设备的漏洞。

XLab 表示:“AIRASHI 的运营商一直在 Telegram 上发布他们的 DDoS 能力测试结果。从历史数据来看,AIRASHI 僵尸网络的攻击能力保持稳定在 1-3 Tbps 左右。”

大多数受感染的设备位于巴西、俄罗斯、越南和印度尼西亚,其中中国、美国、波兰和俄罗斯成为恶意攻击的主要目标。

AIRASHI 是AISURU (又名 NAKOTNE)僵尸网络的一个变种,该网络安全公司曾在 2024 年 8 月标记过该僵尸网络,该网络与针对 Steam 的 DDoS 攻击有关,当时正值游戏《黑神话:悟空》的发布。

频繁更新的僵尸网络和 AIRASHI 的部分变种也被发现包含代理软件功能,这表明威胁行为者打算扩展其服务,而不仅仅是进行 DDoS 攻击。

据称,AISURU 曾于 2024 年 9 月暂时停止了攻击活动,但一个月后又重新出现,并更新了功能(称为 kitty),并于 11 月底再次进行了第二次刷新(又名 AIRASHI)。

XLab 指出:“Kitty 样本于 2024 年 10 月初开始传播。” “与之前的 AISURU 样本相比,它简化了网络协议。到 10 月底,它开始使用 SOCKS5 代理与 C2 服务器进行通信。”

另一方面,AIRASHI 至少有两种不同的风格 -

AIRASHI-DDoS(于 10 月下旬首次发现),主要针对 DDoS 攻击,但也支持任意命令执行和反向 shell 访问

AIRASHI-Proxy(于 12 月初首次发现),是 AIRASHI-DDoS 的修改版本,具有代理功能

僵尸网络除了不断调整通过 DNS 查询获取 C2 服务器详细信息的方法外,还依赖于一种全新的网络协议,该协议涉及 HMAC-SHA256 和 CHACHA20 算法进行通信。此外,AIRASHI-DDoS 支持 13 种消息类型,而 AIRASHI-Proxy 仅支持 5 种消息类型。

调查结果显示,不法分子继续利用物联网设备中的漏洞作为初始访问媒介,并构建僵尸网络,利用这些漏洞发起强大的 DDoS 攻击。

奇安信披露了一个名为 alphatronBot 的跨平台后门,该后门针对中国政府和企业,旨在将受感染的 Windows 和 Linux 系统纳入僵尸网络。该恶意软件自 2023 年初开始活跃,采用了名为PeerChat的合法开源点对点 (P2P) 聊天应用程序与其他受感染节点进行通信。

P2P 协议的去中心化特性意味着攻击者可以通过任何受感染的节点发出命令,而无需通过单个 C2 服务器路由它们,从而使僵尸网络更能抵御攻击。

该公司表示: “后门内置的 700 多个 P2P 网络由来自 80 个国家和地区的受感染网络设备组件组成。” “这些节点涉及 MikroTik 路由器、海康威视摄像头、VPS 服务器、DLink 路由器、CPE 设备等。”

去年,XLab 还详细介绍了一种代号为 DarkCracks 的复杂而隐秘的有效载荷传送框架,该框架利用受感染的 GLPI 和 WordPress 网站充当下载器和 C2 服务器。

报告称:“其主要目标是从受感染的设备收集敏感信息,维持长期访问权限,并使用受感染的、稳定的、高性能的设备作为中继节点来控制其他设备或传递恶意负载,从而有效地掩盖攻击者的足迹。 ”

“我们发现被入侵的系统属于不同国家的关键基础设施,包括学校网站、公共交通系统和监狱访客系统。”

Mirai 变种 Murdoc 僵尸网络利用 AVTECH IP 摄像机和华为路由器 网络相关

网络安全研究人员警告称,一项新的大规模活动利用 AVTECH IP 摄像机和华为 HG532 路由器的安全漏洞,将这些设备纳入被称为 Murdoc Botnet 的 Mirai 僵尸网络变种。

Qualys 安全研究员 Shilpesh Trivedi在分析中表示,正在进行的活动“展示了增强的能力,利用漏洞破坏设备并建立广泛的僵尸网络”。

据了解,该活动至少自 2024 年 7 月开始活跃,迄今为止已感染了1,370 多个系统。大多数感染位于马来西亚、墨西哥、泰国、印度尼西亚和越南。

证据表明,该僵尸网络利用 CVE-2017-17215、CVE-2024-7029 等已知安全漏洞获取物联网(IoT)设备的初始访问权限,并通过 Shell 脚本下载下一阶段的有效负载。

该脚本会获取僵尸网络恶意软件并根据 CPU 架构执行它。这些攻击的最终目标是利用僵尸网络进行分布式拒绝服务 (DDoS) 攻击。

在 Censys 曝光管理平台上搜索显示,截至撰写本文时,在线暴露的 AVTECH 摄像机超过 37,995 个,其中大部分位于台湾、越南、印度尼西亚、美国和斯里兰卡。

几周前,一个名为 gayfemboy 的 Mirai 僵尸网络变种被发现利用最近披露的安全漏洞,自 2024 年 11 月初以来影响了 Four-Faith 工业路由器。早在 2024 年中,Akamai 还透露,CVE-2024-7029 被恶意行为者滥用,将 AVTECH 设备纳入僵尸网络。

上周,有关另一起大规模 DDoS 攻击活动的详细信息浮出水面,该攻击活动自 2024 年底以来针对日本主要企业和银行,利用漏洞和弱凭证形成的 IoT 僵尸网络。其他一些目标集中在美国、巴林、波兰、西班牙、以色列和俄罗斯。

调查发现,DDoS 攻击主要针对电信、科技、托管、云计算、银行、游戏和金融服务行业。超过 55% 的受感染设备位于印度,其次是南非、巴西、孟加拉国和肯尼亚。

趋势科技表示: “僵尸网络由源自 Mirai 和BASHLITE 的恶意软件变种组成。僵尸网络的命令包括可以整合各种 DDoS 攻击方法、更新恶意软件和启用代理服务的命令。”

这些攻击涉及渗透物联网设备以部署加载器恶意软件,该恶意软件获取实际有效载荷,然后连接到命令和控制 (C2) 服务器并等待进一步的指令,以进行 DDoS 攻击和其他目的。

为了防范此类攻击,建议监控任何不受信任的二进制文件/脚本执行产生的可疑进程、事件和网络流量。还建议应用固件更新并更改默认用户名和密码。

不安全的隧道协议暴露了 420 万台主机,包括 VPN 和路由器 网络相关

新的研究发现多种隧道协议中存在安全漏洞,可能允许攻击者进行大范围攻击。

Top10VPN在与鲁汶大学教授兼研究员 Mathy Vanhoef 合作开展的一项研究中指出: “未经验证发送者身份而接受隧道数据包的互联网主机可能被劫持,从而发起匿名攻击并提供对其网络的访问权限。”

有多达 420 万台主机被发现易受攻击,包括 VPN 服务器、ISP 家庭路由器、核心互联网路由器、移动网络网关和内容交付网络 (CDN) 节点。中国、法国、日本、美国和巴西是受影响最严重的国家。

成功利用这些缺陷可以让对手滥用易受攻击的系统作为单向代理,以及进行拒绝服务(DoS)攻击。

CERT 协调中心 (CERT/CC) 在一份公告中表示: “攻击者可以滥用这些安全漏洞来创建单向代理并伪造源 IPv4/6 地址。易受攻击的系统还可能允许访问组织的专用网络或被滥用来执行 DDoS 攻击。”

这些漏洞的根源在于,IP6IP6、GRE6、4in6 和 6in4 等隧道协议主要用于促进两个断开连接的网络之间的数据传输,如果没有像 Internet 协议安全 ( IPsec ) 这样的足够的安全协议,它们就不会对流量进行身份验证和加密。

由于缺乏额外的安全防护,攻击者可以将恶意流量注入隧道,这是2020 年曾被标记的漏洞 ( CVE-2020-10136 ) 的变体。

针对相关协议,他们被分配了以下 CVE 标识符 -

CVE-2024-7595(GRE 和 GRE6)

CVE-2024-7596(通用 UDP 封装)

CVE-2025-23018(IPv4-in-IPv6 和 IPv6-in-IPv6)

CVE-2025-23019(IPv6 转 IPv4)

Top10VPN 的 Simon Migliano 解释说:“攻击者只需发送使用受影响的协议之一封装的带有两个 IP 标头的数据包即可。”

“外部标头包含攻击者的源 IP,以易受攻击的主机的 IP 作为目标。内部标头的源 IP 是易受攻击的主机 IP,而不是攻击者的 IP。目标 IP 是匿名攻击的目标 IP。”

因此,当易受攻击的主机收到恶意数据包时,它会自动剥离外部 IP 地址标头并将内部数据包转发到其目的地。鉴于内部数据包上的源 IP 地址是易受攻击但受信任的主机的 IP 地址,它能够绕过网络过滤器。

作为防御措施,建议使用 IPSec 或 WireGuard 提供身份验证和加密,并且只接受来自可信来源的隧道数据包。在网络层面,还建议在路由器和中间盒上实施流量过滤,执行深度数据包检测 (DPI),并阻止所有未加密的隧道数据包。

Migliano 表示:“这些 DoS 攻击对受害者的影响包括网络拥塞、服务中断(因为流量过载会消耗资源)以及超载网络设备崩溃。它还为进一步的攻击提供了机会,例如中间人攻击和数据拦截。”

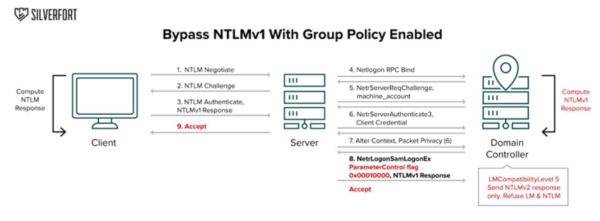

研究人员发现尽管存在 Active Directory 限制,漏洞仍允许 NTLMv1 网络相关

网络安全研究人员发现,旨在禁用 NT LAN 管理器 (NTLM) v1 的 Microsoft Active Directory 组策略可以通过错误配置轻易绕过。

Silverfort 研究员 Dor Segal在与 The Hacker News 分享的一份报告中表示: “内部应用程序中的简单配置错误可以覆盖组策略,从而有效地否定旨在阻止 NTLMv1 身份验证的组策略。”

NTLM 仍是一种广泛使用的机制,尤其是在 Windows 环境中,用于通过网络对用户进行身份验证。旧版协议虽然不会因向后兼容性要求而被删除,但自 2024 年中期起已被弃用。

去年年底,微软从 Windows 11 版本 24H2 和 Windows Server 2025 开始正式删除了NTLMv1。虽然 NTLMv2 引入了新的缓解措施,使执行中继攻击变得更加困难,但该技术受到多个安全漏洞的困扰,威胁行为者积极 利用这些漏洞来访问敏感数据。

利用这些缺陷的目的是强迫受害者向任意端点进行身份验证,或将身份验证信息转发到易受攻击的目标并代表受害者执行恶意操作。

“组策略机制是微软在网络上禁用 NTLMv1 的解决方案,”Segal 解释道。“LMCompatibilityLevel 注册表项会阻止域控制器评估 NTLMv1 消息,并在使用 NTLMv1 进行身份验证时返回错误密码错误 (0xC000006A)。

然而,Silverfort 的调查发现,可以利用 Netlogon 远程协议 ( MS-NRPC ) 中的设置来绕过组策略并仍然使用 NTLMv1 身份验证。

具体来说,它利用一个名为NETLOGON_LOGON_IDENTITY_INFO的数据结构,其中包含一个名为 ParameterControl 的字段,而该字段又具有“当仅允许 NTLMv2(NTLM)时允许 NTLMv1 身份验证(MS-NLMP)”的配置。

Segal 说:“这项研究表明,可以配置内部部署应用程序以启用 NTLMv1,从而否定 Active Directory 中设置的组策略 LAN 管理器身份验证级别的最高级别。”

“这意味着,组织认为设置这个组策略是正确的事情,但它仍然被配置错误的应用程序绕过。”

为了减轻 NTLMv1 带来的风险,必须为域中的所有 NTLM 身份验证启用审计日志,并留意要求客户端使用 NTLMv1 消息的易受攻击的应用程序。不言而喻,建议组织保持其系统为最新版本。

最新发现源于安全研究员 Haifei Li 的一份报告,报告称在野外发现的 PDF 工件存在“零日行为”,在某些条件下使用 Adobe Reader 或 Foxit PDF Reader 打开时,可能会泄露本地网络 NTLM 信息。Foxit Software 已在 Windows 版本 2024.4 中解决了该问题。

HN 安全研究员 Alessandro Iandoli 还详细介绍了如何绕过 Windows 11(24H2 之前的版本)中的各种安全功能,以实现内核级的任意代码执行。

新的 UEFI 安全启动漏洞可能允许攻击者加载恶意 Bootkit 网络相关

有关现已修补的安全漏洞的详细信息已经浮出水面,该漏洞可能允许绕过统一可扩展固件接口 (UEFI) 系统中的安全启动机制。

根据ESET 与 The Hacker News 分享的新报告,该漏洞的 CVE 标识符为CVE-2024-7344(CVSS 分数:6.7),位于由微软“Microsoft Corporation UEFI CA 2011”第三方 UEFI 证书签名的 UEFI 应用程序中。

成功利用该漏洞可导致系统启动期间执行不受信任的代码,从而使攻击者能够在启用安全启动的机器上部署恶意 UEFI 启动套件,而不管所安装的操作系统是什么。

安全启动是一种固件安全标准,可确保设备仅使用原始设备制造商 (OEM) 信任的软件进行启动,从而防止计算机启动时加载恶意软件。该功能利用数字签名来验证加载代码的真实性、来源和完整性。

受影响的 UEFI 应用程序是 Howyar Technologies Inc.、Greenware Technologies、Radix Technologies Ltd.、SANFONG Inc.、Wasay Software Technology Inc.、Computer Education System Inc. 和 Signal Computer GmbH 开发的几款实时系统恢复软件套件的一部分 -

Howyar SysReturn 10.2.023_20240919 之前的版本

Greenware GreenGuard 10.2.023-20240927 之前的版本

Radix SmartRecovery 11.2.023-20240927 之前的版本

三峰EZ-back系统10.3.024-20241127之前版本

WASAY eRecoveryRX 8.4.022-20241127 之前的版本

CES NeoImpact 10.1.024-20241127 之前版本

SignalComputer HDD King 10.3.021-20241127 之前版本

ESET 研究员 Martin Smolár 表示: “该漏洞是由于使用自定义 PE 加载程序而不是使用标准且安全的 UEFI 函数LoadImage和StartImage而导致的。因此,无论 UEFI 安全启动状态如何,该应用程序都允许在系统启动期间从名为 cloak.dat 的特制文件加载任何 UEFI 二进制文件(甚至是未签名的二进制文件)。”

因此,利用 CVE-2024-7344 的攻击者可以绕过 UEFI 安全启动保护,并在操作系统加载之前在 UEFI 上下文中的启动过程中执行未签名的代码,从而授予他们对主机的隐蔽、持久的访问权限。

CERT 协调中心 (CERT/CC)表示:“在此早期启动阶段执行的代码可以保留在系统中,可能会加载恶意内核扩展,这些扩展在重新启动和操作系统重新安装后仍会存在。此外,它可能会逃避基于操作系统和端点检测和响应 (EDR) 安全措施的检测。”

恶意攻击者可以通过将自己的易受攻击的“reloader.efi”二进制文件副本带到任何已注册 Microsoft 第三方 UEFI 证书的 UEFI 系统,进一步扩大利用范围。但是,需要提升权限才能将易受攻击的恶意文件部署到 EFI 系统分区:Windows 上的本地管理员和 Linux 上的 root。

这家斯洛伐克网络安全公司表示,它于 2024 年 6 月负责任地向 CERT/CC 披露了调查结果,随后 Howyar Technologies 及其合作伙伴在相关产品中解决了该问题。2025 年 1 月 14 日,微软在其补丁星期二更新中撤销了旧的易受攻击的二进制文件。

除了应用 UEFI 撤销之外,管理对位于 EFI 系统分区上的文件的访问、安全启动定制以及使用可信平台模块 ( TPM ) 进行远程证明是防止利用未知的易受攻击的签名 UEFI 引导加载程序和部署 UEFI 引导套件的其他一些方法。

Smolár 表示:“近年来发现的 UEFI 漏洞数量,以及在合理时间范围内修补这些漏洞或撤销易受攻击的二进制文件的失败表明,即使是像 UEFI 安全启动这样重要的功能也不应被视为坚不可摧的屏障。”

“然而,关于这个漏洞,我们最担心的不是修复和撤销二进制文件所花的时间,与类似情况相比,这个时间已经很不错了,但事实是,这并不是第一次发现这种明显不安全的签名 UEFI 二进制文件。这引发了这样的疑问:第三方 UEFI 软件供应商使用这种不安全技术有多普遍,以及可能还有多少其他类似的晦涩难懂但签名的引导加载程序。”