Ubuntu Needrestart 软件包中发现数十年之久的安全漏洞 网络相关

Ubuntu Server(自 21.04 版起)默认安装的 needrestart 包中被发现存在多个已有十年历史的安全漏洞,这些漏洞可能允许本地攻击者在无需用户交互的情况下获得 root 权限。

Qualys 威胁研究部门 (TRU)于上个月初发现并报告了这些漏洞,并表示这些漏洞很容易被利用,因此用户必须迅速采取行动来修复。据信这些漏洞自 2014 年 4 月 27 日发布的needrestart 0.8引入解释器支持以来就一直存在。

Ubuntu 在一份公告中表示:“这些 needrestart 漏洞允许本地权限提升 (LPE),这意味着本地攻击者能够获得 root 权限”,并指出这些问题已在 3.8 版本中得到解决。

Needrestart 是一个实用程序,它可以扫描系统以确定在应用共享库更新后需要重新启动的服务,以避免整个系统重新启动。

以下列出了五个缺陷——

CVE-2024-48990(CVSS 评分:7.8) - 该漏洞允许本地攻击者通过诱骗 needrestart 使用攻击者控制的 PYTHONPATH 环境变量运行 Python 解释器,从而以 root 身份执行任意代码

CVE-2024-48991(CVSS 评分:7.8) - 该漏洞允许本地攻击者通过赢得竞争条件并诱骗 needrestart 运行自己的伪 Python 解释器,以 root 身份执行任意代码

CVE-2024-48992(CVSS 评分:7.8) - 一个漏洞,允许本地攻击者通过诱骗 needrestart 使用攻击者控制的 RUBYLIB 环境变量运行 Ruby 解释器,从而以 root 身份执行任意代码

CVE-2024-11003(CVSS 评分:7.8)和CVE-2024-10224(CVSS 评分:5.3)- 两个漏洞允许本地攻击者利用 libmodule-scandeps-perl 软件包(版本 1.36 之前)中的问题以 root 身份执行任意 shell 命令

成功利用上述缺陷可以允许本地攻击者为 PYTHONPATH 或 RUBYLIB 设置特制的环境变量,从而导致在运行 needrestart 时执行指向威胁行为者环境的任意代码。

Ubuntu 指出:“在 CVE-2024-10224 中,[...] 攻击者控制的输入可能导致 Module::ScanDeps Perl 模块通过 open() 一个‘讨厌的管道’(例如通过传递‘commands|’作为文件名)或通过将任意字符串传递给 eval() 来运行任意 shell 命令。”

“就其本身而言,这不足以实现本地权限提升。然而,在 CVE-2024-11003 中,needrestart 将攻击者控制的输入(文件名)传递给 Module::ScanDeps,并以 root 权限触发 CVE-2024-10224。CVE-2024-11003 的修复消除了 needrestart 对 Module::ScanDeps 的依赖。”

虽然强烈建议下载最新的补丁,但 Ubuntu 表示用户可以根据需要禁用解释器扫描器,重新启动配置文件作为临时缓解措施,并确保在应用更新后恢复更改。

Qualys 公司 TRU 产品经理 Saeed Abbasi 表示:“needrestart 实用程序中的这些漏洞允许本地用户通过在软件包安装或升级期间执行任意代码来提升其权限,其中 needrestart 通常以 root 用户身份运行。”

“利用这些漏洞的攻击者可以获得 root 访问权限,从而损害系统完整性和安全性。”

PostgreSQL 中的高严重性缺陷允许黑客利用环境变量 网络相关

网络安全研究人员披露了 PostgreSQL 开源数据库系统中的一个高严重性安全漏洞,该漏洞可能允许非特权用户更改环境变量,并可能导致代码执行或信息泄露。

该漏洞的编号为CVE-2024-10979,CVSS 评分为 8.8。

环境变量是用户定义的值,可让程序在运行时动态获取各种信息,例如访问密钥和软件安装路径,而无需对其进行硬编码。在某些操作系统中,它们在启动阶段初始化。

PostgreSQL在周四发布的一份公告中表示: “PostgreSQL PL/Perl 中对环境变量的错误控制允许非特权数据库用户更改敏感的进程环境变量(例如PATH)。”

“即使攻击者没有数据库服务器操作系统用户,这通常也足以实现任意代码执行。”

该漏洞已在 PostgreSQL 版本 17.1、16.5、15.9、14.14、13.17 和 12.21 中得到解决。发现该问题的 Varonis 研究人员 Tal Peleg 和 Coby Abrams表示,根据攻击场景,该漏洞可能会导致“严重的安全问题”。

这包括但不限于通过修改 PATH 等环境变量来执行任意代码,或通过运行恶意查询来提取机器上的有价值的信息。

目前尚未公布该漏洞的更多详细信息,以便用户有足够的时间修复。还建议用户限制允许的扩展。

“例如,将 CREATE EXTENSIONS 权限授予特定扩展,并另外设置 shared_preload_libraries 配置参数以仅加载所需的扩展,通过限制 CREATE FUNCTION 权限来限制角色按照最小特权原则创建函数,”Varonis 说。

网络犯罪分子利用 Excel 漏洞传播无文件 Remcos RAT 恶意软件 网络相关

网络安全研究人员发现了一种新的网络钓鱼活动,该活动传播已知商业恶意软件Remcos RAT的新型无文件变种。

Fortinet FortiGuard Labs 研究员张晓鹏在上周发表的分析报告中表示, Remcos RAT“为买家提供了一系列先进功能,可远程控制买家的计算机”。

“然而,威胁行为者滥用 Remcos 收集受害者的敏感信息并远程控制他们的计算机来执行进一步的恶意行为。”

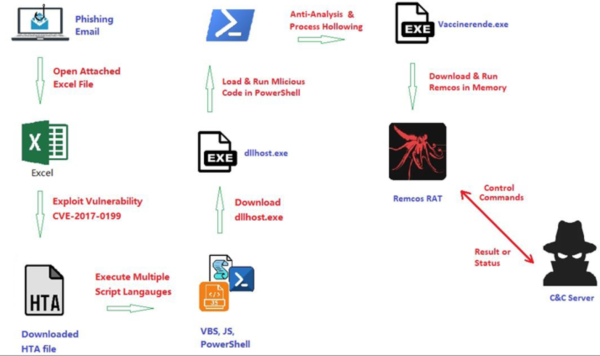

攻击的起点是一封网络钓鱼电子邮件,使用以采购订单为主题的诱饵来诱使收件人打开 Microsoft Excel 附件。

该恶意 Excel 文档旨在利用 Office 中已知的远程代码执行漏洞(CVE-2017-0199,CVSS 评分:7.8)从远程服务器(“192.3.220[.]22”)下载 HTML 应用程序(HTA)文件(“cookienetbookinetcahce.hta”)并使用 mshta.exe 启动它。

而 HTA 文件则被多层 JavaScript、Visual Basic Script 和 PowerShell 代码包裹,以逃避检测。它的主要职责是从同一台服务器检索可执行文件并执行它。

随后,该二进制文件继续运行另一个经过混淆的 PowerShell 程序,同时还采用了一系列反分析和反调试技术来使检测工作变得复杂。下一步,恶意代码利用进程挖空技术最终下载并运行 Remcos RAT。

“它不是将 Remcos 文件保存到本地文件并运行,而是直接在当前进程的内存中部署 Remcos,”张说。“换句话说,它是 Remcos 的无文件版本。”

Remcos RAT 能够从受感染主机收集各种信息,包括系统元数据,并可以通过命令和控制 (C2) 服务器远程执行攻击者发出的指令。

这些命令允许程序收集文件、枚举和终止进程、管理系统服务、编辑 Windows 注册表、执行命令和脚本、捕获剪贴板内容、更改受害者的桌面壁纸、启用摄像头和麦克风、下载其他有效负载、记录屏幕,甚至禁用键盘或鼠标输入。

与此同时,Wallarm 披露,威胁行为者正在滥用 Docusign API发送看似真实的虚假发票,试图欺骗毫无戒心的用户并大规模开展网络钓鱼活动。

攻击需要创建一个合法的付费 Docusign 账户,这样攻击者就可以更改模板并直接使用 API。然后,这些账户会被用来创建特制的发票模板,模仿 Norton Antivirus 等知名品牌对文档进行电子签名的请求。

该公司表示:“与依赖欺骗性电子邮件和恶意链接的传统网络钓鱼诈骗不同,这些事件使用真正的 DocuSign 帐户和模板来冒充信誉良好的公司,让用户和安全工具措手不及。”

“如果用户以电子方式签署该文档,攻击者可以使用签署的文档向 DocuSign 以外的组织请求付款,或者通过 DocuSign 将签署的文档发送到财务部门进行付款。”

我们还观察到网络钓鱼活动利用一种名为 ZIP 文件串联的非常规策略来绕过安全工具并向目标分发远程访问木马。

该方法涉及将多个 ZIP 存档附加到单个文件中,这会引入安全问题,因为 7-Zip、WinRAR 和 Windows 文件资源管理器等不同程序对此类文件的解压和解析存在差异,从而导致忽略恶意负载的情况。

Perception Point在最近的一份报告中指出: “通过利用 ZIP 阅读器和档案管理器处理连接 ZIP 文件的不同方式,攻击者可以嵌入专门针对某些工具用户的恶意软件。”

“威胁行为者知道这些工具通常会错过或忽略隐藏在连接档案中的恶意内容,从而使他们能够在不被发现的情况下传递有效载荷,并瞄准使用特定程序处理档案的用户。”

与此同时,一个名为 Venture Wolf 的威胁行为者涉嫌使用MetaStealer(RedLine Stealer 恶意软件的一个分支)针对俄罗斯制造业、建筑业、IT 和电信行业发起网络钓鱼攻击。

OvrC 平台漏洞使物联网设备面临远程攻击和代码执行风险 网络相关

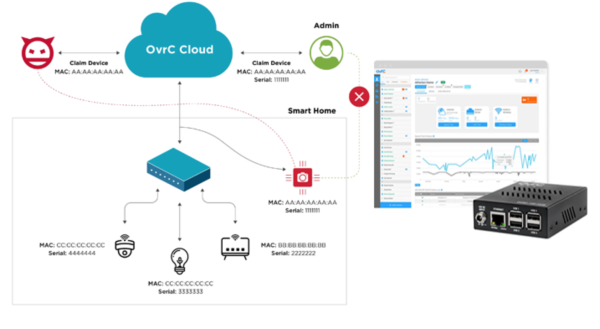

OvrC 云平台的安全分析发现了 10 个漏洞,这些漏洞可以串联起来,让潜在攻击者在连接的设备上远程执行代码。

Claroty 研究员 Uri Katz在一份技术报告中表示: “成功利用这些漏洞的攻击者可以访问、控制和破坏 OvrC 支持的设备;其中包括智能电源、摄像头、路由器、家庭自动化系统等。”

Snap One 的 OvrC(发音为“oversee”)被宣传为“革命性支持平台”,可让房主和企业远程管理、配置和排除网络上的物联网设备故障。据其网站称,OvrC 解决方案已部署在 500,000 多个终端用户位置。

根据美国网络安全和基础设施安全局 (CISA) 发布的协调咨询,成功利用已发现的漏洞可能允许攻击者“冒充和声明设备、执行任意代码并泄露有关受影响设备的信息”。

这些漏洞被发现影响 OvrC Pro 和 OvrC Connect,该公司于 2023 年 5 月发布了对其中 8 个漏洞的修复,并于 2024 年 11 月 12 日发布了对其余两个漏洞的修复。

“我们发现许多问题都是由于忽视了设备到云的接口而引起的,”Katz 说。“在许多情况下,核心问题是由于标识符薄弱或类似的错误而导致物联网设备交叉认领的能力。这些问题包括访问控制薄弱、身份验证绕过、输入验证失败、硬编码凭证和远程代码执行缺陷。”

因此,远程攻击者可以滥用这些漏洞绕过防火墙并获得对基于云的管理界面的未授权访问。更糟糕的是,随后可以利用此访问权限来枚举和分析设备、劫持设备、提升权限,甚至运行任意代码。

最严重的缺陷如下:

CVE-2023-28649(CVSS v4 评分:9.2),允许攻击者冒充集线器并劫持设备

CVE-2023-31241(CVSS v4 评分:9.2),允许攻击者绕过序列号要求来认领任意无人认领的设备

CVE-2023-28386(CVSS v4 评分:9.2),允许攻击者上传任意固件更新,从而导致代码执行

CVE-2024-50381(CVSS v4 评分:9.1),允许攻击者冒充集线器并任意取消认领设备,随后利用其他漏洞来认领它

“随着每天有越来越多的设备上线,云管理成为配置和访问服务的主要方式,制造商和云服务提供商比以往任何时候都更需要确保这些设备和连接的安全,”Katz 表示。“负面影响可能会影响连接的电源、商业路由器、家庭自动化系统以及更多与 OvrC 云连接的设备。”

此次披露之际,Nozomi Networks详细介绍了影响 EmbedThis GoAhead 的三个安全漏洞,EmbedThis GoAhead 是一款用于嵌入式和物联网设备的紧凑型 Web 服务器,在特定条件下可能导致拒绝服务 (DoS)。这些漏洞 (CVE-2024-3184、CVE-2024-3186 和 CVE-2024-3187) 已在 GoAhead 6.0.1 版中得到修补。

最近几个月,江森自控的 exacqVision Web 服务中还发现了多个安全漏洞,这些漏洞可以结合起来控制连接到该应用程序的监控摄像头的视频流并窃取凭证。

AndroxGh0st 恶意软件整合 Mozi 僵尸网络,攻击物联网和云服务 网络相关

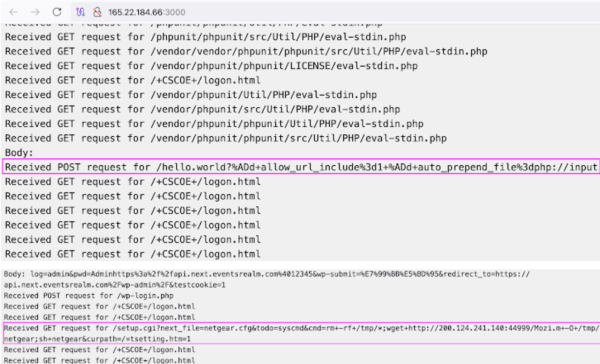

AndroxGh0st 恶意软件背后的威胁行为者现在正在利用影响各种面向互联网的应用程序的更广泛的安全漏洞,同时还部署 Mozi 僵尸网络恶意软件。

CloudSEK在一份新报告中表示: “该僵尸网络利用远程代码执行和凭证窃取方法来维持持续访问,利用未修补的漏洞渗透关键基础设施。”

AndroxGh0st是一种基于 Python 的云攻击工具的名称,该工具以针对 Laravel 应用程序而闻名,目标是获取与 Amazon Web Services (AWS)、SendGrid 和 Twilio 等服务相关的敏感数据。

该恶意软件至少自 2022 年开始活跃,之前曾利用 Apache Web 服务器 ( CVE-2021-41773 )、Laravel 框架 ( CVE-2018-15133 ) 和 PHPUnit ( CVE-2017-9841 ) 中的漏洞获取初始访问权限、提升权限并建立对受感染系统的持续控制。

今年 1 月初,美国网络安全和情报机构透露,攻击者正在部署 AndroxGh0st 恶意软件来创建僵尸网络,以“在目标网络中识别和利用受害者”。

CloudSEK 的最新分析显示,该恶意软件正在战略性地扩大攻击范围,利用一系列漏洞进行初始访问 -

CVE-2014-2120(CVSS 评分:4.3)- Cisco ASA WebVPN 登录页面 XSS 漏洞

CVE-2018-10561(CVSS 评分:9.8)- Dasan GPON 身份验证绕过漏洞

CVE-2018-10562(CVSS 评分:9.8)- Dasan GPON 命令注入漏洞

CVE-2021-26086(CVSS 评分:5.3)- Atlassian Jira 路径遍历漏洞

CVE-2021-41277(CVSS 评分:7.5)- Metabase GeoJSON 地图本地文件包含漏洞

CVE-2022-1040(CVSS 评分:9.8)——Sophos 防火墙身份验证绕过漏洞

CVE-2022-21587(CVSS 评分:9.8)- Oracle E-Business Suite(EBS)未经身份验证的任意文件上传漏洞

CVE-2023-1389(CVSS 评分:8.8)- TP-Link Archer AX21 固件命令注入漏洞

CVE-2024-4577(CVSS 评分:9.8)——PHP CGI 参数注入漏洞

CVE-2024-36401(CVSS 评分:9.8)- GeoServer 远程代码执行漏洞

该公司表示:“僵尸网络会循环使用常见的管理用户名并使用一致的密码模式。目标 URL 会重定向到 /wp-admin/,这是 WordPress 网站的后端管理仪表板。如果身份验证成功,它就会获得对关键网站控制和设置的访问权限。”

我们还观察到,攻击利用 Netgear DGN 设备和 Dasan GPON 家用路由器中未经身份验证的命令执行漏洞,从不同的外部服务器(“200.124.241[.]140”和“117.215.206[.]216”)投放名为“Mozi.m”的有效载荷。

Mozi 是另一个著名的僵尸网络,它曾多次攻击物联网设备,将其纳入恶意网络,实施分布式拒绝服务 (DDoS) 攻击。

虽然恶意软件作者于 2021 年 9 月被中国执法官员逮捕,但直到 2023 年 8 月,不明身份的一方发出终止开关命令以终止该恶意软件时,Mozi 活动才出现急剧下降。人们怀疑僵尸网络创建者或中国当局发布了更新以拆除它。

AndroxGh0st 与 Mozi 的整合提高了建立运营联盟的可能性,从而使其能够传播到比以往更多的设备。

CloudSEK 表示:“AndroxGh0st 不仅与 Mozi 合作,还将 Mozi 的特定功能(例如物联网感染和传播机制)嵌入到其标准操作集中。”

“这意味着 AndroxGh0st 已经扩展到利用 Mozi 的传播能力来感染更多的物联网设备,并使用 Mozi 的有效载荷来实现原本需要单独感染程序才能实现的目标。”

“如果两个僵尸网络都使用相同的命令基础架构,则表明其操作集成程度很高,这可能意味着 AndroxGh0st 和 Mozi 都受同一网络犯罪集团控制。这种共享基础架构将简化对更广泛设备的控制,从而提高其联合僵尸网络操作的有效性和效率。”

CISA 警告 Palo Alto Networks 关键漏洞遭主动利用 网络相关

美国网络安全和基础设施安全局 (CISA) 周四将影响 Palo Alto Networks Expedition 的严重安全漏洞(现已修复)添加到其已知被利用漏洞 ( KEV ) 目录中,并指出有证据表明该漏洞存在主动利用。

该漏洞被标记为CVE-2024-5910(CVSS 评分:9.3),涉及 Expedition 迁移工具中缺少身份验证的情况,可能导致管理员帐户被接管。

CISA 在警报中表示:“Palo Alto Expedition 包含一个缺少身份验证的漏洞,该漏洞允许具有网络访问权限的攻击者接管 Expedition 管理员帐户并可能访问配置机密、凭据和其他数据。”

该缺陷影响了 Expedition 1.2.92 版本之前的所有版本,该版本于 2024 年 7 月发布,以解决该问题。

目前尚无关于该漏洞如何在实际攻击中被利用的报告,但 Palo Alto Networks 此后修改了其原始公告,承认其“注意到 CISA 的报告,有证据表明该漏洞正在被积极利用”。

KEV 目录中还添加了另外两个漏洞,其中包括 Android 框架组件中的权限提升漏洞 ( CVE-2024-43093 )。谷歌本周披露,该漏洞已受到“有限的、有针对性的利用”。

另一个安全缺陷是CVE-2024-51567(CVSS 评分:10.0),这是一个影响 CyberPanel 的严重缺陷,允许远程未经身份验证的攻击者以 root 身份执行命令。该问题已在 2.3.8 版本中得到解决。

据LeakIX和网名为Gi7w0rm的安全研究员称,2023 年 10 月下旬,有发现恶意行为者大规模利用该漏洞,在超过 22,000 个暴露在互联网上的 CyberPanel 实例上部署了 PSAUX 勒索软件。

LeakIX 还指出,三个不同的勒索软件组织迅速利用了该漏洞,在某些情况下文件被多次加密。

建议联邦民事行政部门 (FCEB) 机构在 2024 年 11 月 28 日之前修复已发现的漏洞,以保护其网络免受主动威胁。

Synology 敦促修补影响数百万台 NAS 设备的严重零点击 RCE 漏洞 网络相关

台湾网络附加存储 (NAS) 设备制造商 Synology 解决了影响 DiskStation 和 BeePhotos 的一个严重安全漏洞,该漏洞可能导致远程代码执行。

该零日漏洞被 Midnight Blue标记为 CVE-2024-10443 和RISK:STATION,由安全研究员 Rick de Jager 在 2024 年 Pwn2Own 爱尔兰黑客大赛上展示。

这家荷兰公司表示, RISK:STATION 是一种“未经身份验证的零点击漏洞,允许攻击者在流行的 Synology DiskStation 和 BeeStation NAS 设备上获取 root 级代码执行权限,从而影响数百万台设备” 。

该漏洞的零点击特性意味着它不需要任何用户交互来触发攻击,从而允许攻击者访问设备以窃取敏感数据并植入其他恶意软件。

该漏洞影响以下版本 -

BeePhotos for BeeStation OS 1.0(升级至 1.0.2-10026 或更高版本)

BeePhotos for BeeStation OS 1.1(升级至 1.1.0-10053 或更高版本)

Synology Photos 1.6 for DSM 7.2(升级至 1.6.2-0720 或更高版本)

Synology Photos 1.7 for DSM 7.2(升级至 1.7.0-0795 或更高版本)

目前尚未公布有关该漏洞的更多技术细节,以便让客户有足够的时间应用补丁。Midnight Blue 表示,目前有 100 万到 200 万台 Synology 设备同时受到影响并暴露在互联网上。

QNAP 修复 3 个严重漏洞#

此次披露之际,QNAP 解决了影响 QuRouter、SMB Service 和 HBS 3 Hybrid Backup Sync 的三个严重漏洞,这些漏洞均在 Pwn2Own 期间被利用 -

CVE-2024-50389 - 在 QuRouter 2.4.5.032 及更高版本中修复

CVE-2024-50387 - 已在 SMB 服务 4.15.002 和 SMB 服务 h4.15.002 及更高版本中修复

CVE-2024-50388 - 已在 HBS 3 Hybrid Backup Sync 25.1.1.673 及更高版本中修复

虽然没有证据表明上述漏洞已被利用,但建议用户尽快应用补丁,因为 NAS 设备过去曾是勒索软件攻击的高价值目标。

谷歌警告 Android 系统中存在 CVE-2024-43093 漏洞,可能被积极利用 网络相关

谷歌警告称,影响其 Android 操作系统的安全漏洞已遭到广泛利用。

根据代码提交消息显示,该漏洞的编号为 CVE-2024-43093,是 Android 框架组件中的一个权限提升缺陷,可能导致未经授权访问“Android/data”、“Android/obb”和“Android/sandbox”目录及其子目录。

目前尚无关于该漏洞如何在现实世界的攻击中被利用的详细信息,但谷歌在其月度公告中承认,有迹象表明该漏洞“可能受到有限的、有针对性的利用”。

该科技巨头还指出,高通芯片组中现已修复的安全漏洞 CVE-2024-43047 已被积极利用。该漏洞是数字信号处理器 (DSP) 服务中的一个释放后使用漏洞,成功利用该安全漏洞可能会导致内存损坏。

上个月,该芯片制造商对谷歌 Project Zero 研究员 Seth Jenkins 和 Conghui Wang 报告此漏洞表示感谢,并对国际特赦组织安全实验室确认了这一实际活动表示感谢。

该公告未提供针对该漏洞的攻击活动细节或攻击时间,不过该漏洞有可能被用作针对民间社会成员的高度针对性的间谍软件攻击的一部分。

目前还不清楚这两个安全漏洞是否被设计成一个漏洞利用链,以提升权限并实现代码执行。

CVE-2024-43093 是继CVE-2024-32896之后第二个被积极利用的 Android 框架漏洞,谷歌早在 2024 年 6 月和 9 月就修补了该漏洞。虽然该漏洞最初仅针对 Pixel 设备得到解决,但该公司后来证实该漏洞影响了更广泛的 Android 生态系统。

大规模 Git 配置泄露,15,000 个凭证被泄露;10,000 个私人存储库被克隆 网络相关

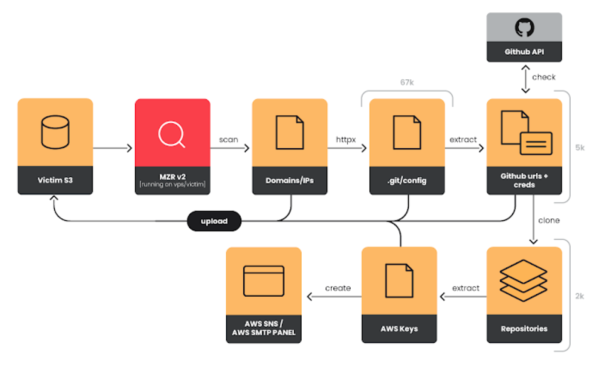

网络安全研究人员发现了一场“大规模”活动,该活动针对暴露的 Git 配置来窃取凭证、克隆私有存储库,甚至从源代码中提取云凭证。

据估计,该活动代号为EMERALDWHALE,收集了超过 10,000 个私人存储库,并存储在属于先前受害者的 Amazon S3 存储桶中。该存储桶包含不少于 15,000 个被盗凭证,现已被亚马逊关闭。

Sysdig 在一份报告中称: “被盗凭证属于云服务提供商 (CSP)、电子邮件提供商和其他服务。网络钓鱼和垃圾邮件似乎是窃取凭证的主要目标。”

这项多面犯罪活动虽然并不复杂,但已发现其利用大量私人工具窃取凭证以及抓取 Git 配置文件、Laravel .env 文件和原始网络数据。目前尚未发现任何已知威胁行为者或组织实施了该活动。

EMERALDWHALE 采用的工具集针对使用广泛 IP 地址范围的暴露 Git 存储库配置文件的服务器,允许发现相关主机并提取和验证凭证。

这些被盗的令牌随后被用来克隆公共和私有存储库,并获取源代码中嵌入的更多凭证。捕获的信息最终被上传到 S3 存储桶。

威胁行为者用来实现其目标的两个主要程序是 MZR V2 和 Seyzo-v2,它们在地下市场上出售,并且能够接受 IP 地址列表作为输入,以扫描和利用暴露的 Git 存储库。

这些列表通常使用合法搜索引擎(例如 Google Dorks 和 Shodan)以及扫描实用程序(例如MASSCAN)编制。

此外,Sysdig 的分析发现,一份包含超过 67,000 个 URL 的列表,其中暴露了路径“/.git/config”,正在通过 Telegram 以 100 美元的价格出售,这表明 Git 配置文件存在市场。

Sysdig 研究员 Miguel Hernández 表示:“EMERALDWHALE 除了针对 Git 配置文件外,还针对暴露的 Laravel 环境文件。.env 文件包含大量凭证,包括云服务提供商和数据库。”

“凭证的地下市场正在蓬勃发展,尤其是云服务。这次攻击表明,单靠秘密管理不足以确保环境的安全。”

LiteSpeed Cache 插件漏洞对 WordPress 网站构成重大风险 网络相关

WordPress 的 LiteSpeed Cache 插件中被发现存在一个高严重性安全漏洞,该漏洞可能允许未经身份验证的威胁行为者提升其权限并执行恶意操作。

该漏洞编号为 CVE-2024-50550(CVSS 评分:8.1),已在插件 6.5.2 版本中得到解决。

Patchstack 安全研究员 Rafie Muhammad在分析中表示: “该插件存在未经身份验证的权限提升漏洞,任何未经身份验证的访问者都可以获得管理员级别的访问权限,然后上传和安装恶意插件。”

LiteSpeed Cache 是一款流行的 WordPress 网站加速插件,顾名思义,它具有高级缓存功能和优化功能。它已安装在超过六百万个网站上。

根据 Patchstack 的说法,新发现的问题根源于一个名为 is_role_simulation 的函数,类似于 2024 年 8 月公开记录的早期缺陷(CVE-2024-28000,CVSS 评分:9.8)。

它源于使用弱安全哈希校验,该校验可能被不良行为者暴力破解,从而允许滥用爬虫功能来模拟已登录的用户(包括管理员)。

然而,成功的利用依赖于以下插件配置 -

爬虫 -> 常规设置 -> 爬虫:开启

爬虫 -> 常规设置 -> 运行时长:2500 – 4000

爬虫 -> 常规设置 -> 运行间隔:2500 – 4000

爬虫程序 -> 常规设置 -> 服务器负载限制:0

爬虫->模拟设置->角色模拟:1(具有管理员角色的用户ID)

爬虫 -> 摘要 -> 激活:将除管理员之外的每一行都设置为关闭

LiteSpeed 实施的补丁删除了角色模拟过程,并使用随机值生成器更新哈希生成步骤,以避免将哈希限制为 100 万种可能性。

穆罕默德表示:“这一漏洞凸显了确保用作安全哈希或随机数的值的强度和不可预测性至关重要。”

“PHP 中的 rand() 和 mt_rand() 函数返回的值对于许多用例来说可能‘足够随机’,但它们的不可预测性不足以用于与安全相关的功能,特别是在有限的可能性中使用 mt_srand 时。”

CVE-2024-50550 是过去两个月内 LiteSpeed 披露的第三个安全漏洞,另外两个是CVE-2024-44000(CVSS 分数:7.5)和CVE-2024-47374(CVSS 分数:7.2)。

几周前,Patchstack披露了Ultimate Membership Pro 中的两个严重缺陷,这两个缺陷可能导致权限提升和代码执行。但这些缺陷已在 12.8 版及更高版本中得到解决。

CVE-2024-43240(CVSS 评分:9.4) - 一种未经身份验证的特权提升漏洞,可能允许攻击者注册任何会员级别并获得其附加角色

CVE-2024-43242(CVSS 分数:9.0)——一个未经身份验证的 PHP 对象注入漏洞,可能允许攻击者执行任意代码。

Patchstack 还警告称, WordPress 母公司 Automattic 与 WP Engine 之间正在进行的法律纠纷已促使一些开发人员放弃了 WordPress.org 存储库,因此需要用户监控适当的沟通渠道,以确保他们收到有关可能的插件关闭和安全问题的最新信息。

Patchstack 首席执行官 Oliver Sild表示: “如果用户未能手动安装从 WordPress.org 存储库中删除的插件,则可能无法收到包含重要安全修复程序的新更新。这可能会使网站暴露给经常利用已知漏洞的黑客,并可能利用这种情况。”