v2ray节点购买推荐 置顶 v2ray节点购买地址推荐

v2ray节点推荐

tz.v2ray.club

10元/100G一月

19元110GB用完为止

39元240G流量用完为止

比较实惠,推荐39元套餐。

里面也有免费套餐,但是比较慢

提供安卓和windows小白端

SolarWinds 发布针对严重远程代码执行漏洞 CVE-2025-26399 的修补程序 网络相关

SolarWinds 发布了修补程序来修复影响其 Web Help Desk 软件的一个严重安全漏洞,该漏洞如果被成功利用,可能允许攻击者在易受攻击的系统上执行任意命令。

该漏洞编号为CVE-2025-26399(CVSS 评分:9.8),可导致对不受信任数据的反序列化,从而导致代码执行。该漏洞影响 SolarWinds Web Help Desk 12.8.7 及所有先前版本。

SolarWinds在 2025 年 9 月 17 日发布的公告中表示:“SolarWinds Web Help Desk 被发现容易受到未经身份验证的 AjaxProxy 反序列化远程代码执行漏洞的影响,如果该漏洞被利用,攻击者将能够在主机上运行命令。”

一位与趋势科技零日计划 (ZDI) 合作的匿名研究人员因发现并报告该漏洞而受到赞誉。

SolarWinds 表示,CVE-2025-26399 是 CVE-2024-28988(CVSS 评分:9.8)的补丁绕过方法,而 CVE-2024-28988 又是CVE-2024-28986(CVSS 评分:9.8)的绕过方法,该公司最初于 2024 年 8 月解决了该问题。

ZDI针对 CVE-2024-28988 的公告指出:“此漏洞允许远程攻击者在受影响的 SolarWinds Web Help Desk 安装上执行任意代码。利用此漏洞无需身份验证。”

该漏洞存在于 AjaxProxy 中。该漏洞源于对用户提供的数据缺乏适当的验证,从而可能导致不受信任的数据被反序列化。攻击者可以利用此漏洞在 SYSTEM 权限下执行代码。

虽然没有证据表明该漏洞已被广泛利用,但建议用户将其实例更新至SolarWinds Web Help Desk 12.8.7 HF1以获得最佳保护。

话虽如此,值得强调的是,原始漏洞 CVE-2024-28986 在公开披露后不久就被美国网络安全和基础设施安全局 (CISA) 添加到已知可利用漏洞 (KEV) 目录中。目前尚无关于利用该漏洞进行攻击的性质的公开信息。

“SolarWinds 这个名字在 IT 和网络安全界无人不知。2020 年臭名昭著的供应链攻击,据称是由俄罗斯对外情报局 (SVR) 发起的,导致多个西方政府机构被入侵长达数月,给整个行业留下了持久的阴影,”watchTowr 主动威胁情报主管 Ryan Dewhurst 在一份声明中表示。

“快进到 2024 年:一个未经身份验证的远程反序列化漏洞 (CVE-2024-28986) 被修补……然后再次被修补 (CVE-2024-28988)。现在,我们又有另一个补丁 (CVE-2025-26399) 来解决同样的缺陷。

“第三次就成功了?最初的漏洞在野外被积极利用,虽然我们还没有发现有人积极利用这个最新的补丁绕过漏洞,但历史表明这只是时间问题。”

CISA 警告:两种恶意软件正在利用 Ivanti EPMM 上的 CVE-2025-4427 和 CVE-2025-4428 漏洞 网络相关

美国网络安全和基础设施安全局(CISA)周四发布消息称,在一起针对某未透露名称组织的攻击事件中,发现了两组恶意软件。这些恶意软件是在攻击者利用 Ivanti Endpoint Manager Mobile(EPMM)中的安全漏洞后植入该组织网络的。

CISA 在警报中表示:“每一组都包含用于恶意监听器的加载器,使网络威胁行为者能够在受感染的服务器上运行任意代码。”

此次攻击中被利用的漏洞包括 CVE-2025-4427 和 CVE-2025-4428,这两个漏洞在 Ivanti 于 2025 年 5 月修复之前,均已作为零日漏洞遭到利用。

虽然 CVE-2025-4427 涉及一种认证绕过,允许攻击者访问受保护资源,CVE-2025-4428 则可导致远程代码执行。因此,这两个漏洞可以串联使用,在不经身份验证的情况下在易受攻击设备上执行任意代码。

根据 CISA 的说法,威胁行为者在 2025 年 5 月 15 日前后——在一份概念验证(PoC)利用公布后——通过组合这两个漏洞获得了运行 EPMM 的服务器访问权限。

这使得攻击者能够运行命令以收集系统信息、下载恶意文件、列出根目录、映射网络、执行脚本以生成 heapdump(堆转储),并转储轻量目录访问协议(LDAP)凭据,机构补充道。

进一步分析发现,网络威胁行为者向 “/tmp” 目录投放了两组恶意文件,每一组都通过在被攻陷服务器上注入并运行任意代码来实现持久化:

集合 1 — web-install.jar(又名 Loader 1)、ReflectUtil.class、和 SecurityHandlerWanListener.class

集合 2 — web-install.jar(又名 Loader 2)和 WebAndroidAppInstaller.class

具体来说,两组都包含一个加载器,该加载器启动一个恶意的已编译 Java 类监听器,该监听器拦截特定的 HTTP 请求并对其进行处理,以解码和解密有效载荷供后续执行。

“ReflectUtil.class 操作 Java 对象以在 Apache Tomcat 中注入并管理恶意监听器 SecurityHandlerWanListener。”CISA 表示。“[SecurityHandlerWanListener.class] 是一个恶意监听器,用于拦截特定的 HTTP 请求并对其进行处理以解码和解密有效载荷,从而动态创建并执行一个新类。”

而 WebAndroidAppInstaller.class 的工作方式不同:它使用硬编码密钥从请求中检索并解密一个 password 参数,解密得到的内容被用来定义和实现一个新类。新类执行的结果随后使用相同的硬编码密钥进行加密,并生成带有加密输出的响应。

最终结果是攻击者能够在服务器上注入并执行任意代码,从而实现后续活动与持久化,并通过拦截与处理 HTTP 请求来窃取数据。

为防范这些攻击,建议组织将其实例升级到最新版,监控可疑活动迹象,并实施必要的限制以防止对移动设备管理(MDM)系统的未授权访问。

谷歌修补 Chrome 零日漏洞 CVE-2025-10585,因 V8 引擎在野利用威胁数百万用户。 网络相关

谷歌周三发布了 Chrome 浏览器的安全更新,以修复四个漏洞,其中包括一个已被发现遭到实际利用的漏洞。

这个零日漏洞编号为 CVE-2025-10585,被描述为 V8 JavaScript 和 WebAssembly 引擎中的类型混淆问题。

类型混淆漏洞可能带来严重后果,因为攻击者可以利用它触发意外的软件行为,从而执行任意代码或导致程序崩溃。

谷歌威胁分析小组(TAG)被认为在 2025 年 9 月 16 日发现并上报了该漏洞。

按照惯例,谷歌没有分享该漏洞在现实攻击中是如何被利用的、由谁利用的,或相关攻击的规模。这么做是为了防止其他威胁行为者在用户打上补丁之前进一步利用该问题。

“谷歌已经意识到 CVE-2025-10585 的漏洞利用程序在野外存在。”谷歌在一份简短的安全通告中承认道。

CVE-2025-10585 是今年以来 Chrome 浏览器中第六个已被主动利用或已被证明存在概念验证(PoC)的零日漏洞。此前的漏洞包括:CVE-2025-2783、CVE-2025-4664、CVE-2025-5419、CVE-2025-6554 和 CVE-2025-6558。

为了防范潜在威胁,建议用户将 Chrome 浏览器更新至以下版本:Windows 和 Apple macOS 用户更新到 140.0.7339.185/.186,Linux 用户更新到 140.0.7339.185。

要确保安装了最新更新,用户可以进入 更多 > 帮助 > 关于 Google Chrome,然后选择 重新启动。

使用其他基于 Chromium 的浏览器(如 Microsoft Edge、Brave、Opera 和 Vivaldi)的用户,也建议在相关修复发布后及时进行更新。

Chaos Mesh 关键 GraphQL 漏洞可导致 RCE 和 Kubernetes 集群完全接管 网络相关

网络安全研究人员披露了 Chaos Mesh 中的多个严重安全漏洞,如果成功利用,可能会导致 Kubernetes 环境中的集群接管。

JFrog 在与 The Hacker News 分享的一份报告中表示:“攻击者只需最少的集群内网络访问权限即可利用这些漏洞,执行平台的故障注入(例如关闭 pod 或中断网络通信),并执行进一步的恶意操作,包括窃取特权服务帐户令牌。”

Chaos Mesh是一个开源的云原生混沌工程平台,提供各种类型的故障模拟,模拟软件开发生命周期中可能发生的各种异常。

这些问题统称为“Chaotic Representative”,具体如下:

CVE-2025-59358(CVSS 评分:7.5)- Chaos Mesh 中的 Chaos Controller Manager 向整个 Kubernetes 集群公开了一个未经身份验证的 GraphQL 调试服务器,该服务器提供了一个 API 来终止任何 Kubernetes pod 中的任意进程,从而导致集群范围的拒绝服务

CVE-2025-59359(CVSS 评分:9.8)- Chaos Controller Manager 中的 cleanTcs 变体易受操作系统命令注入攻击

CVE-2025-59360(CVSS 评分:9.8)- Chaos Controller Manager 中的 killProcesses 突变容易受到操作系统命令注入的攻击

CVE-2025-59361(CVSS 评分:9.8)- Chaos Controller Manager 中的 cleanIptables 变体易受操作系统命令注入攻击

集群内攻击者(即可访问集群网络的初始威胁行为者)可以链接 CVE-2025-59359、CVE-2025-59360、CVE-2025-59361 或与 CVE-2025-59358 跨集群执行远程代码执行,即使在 Chaos Mesh 的默认配置下也是如此。

JFrog 表示,这些漏洞源于 Chaos Controller Manager 的 GraphQL 服务器内部身份验证机制不足,导致未经身份验证的攻击者可以在 Chaos Daemon 上运行任意命令,从而导致集群接管。

威胁行为者可以利用访问权限窃取敏感数据、破坏关键服务,甚至在集群中横向移动以提升权限。

在 2025 年 5 月 6 日负责任地披露之后,Chaos Mesh于 8 月 21 日发布了2.7.3 版本,解决了所有已发现的缺陷。

建议用户尽快将其安装更新到最新版本。如果无法立即修复,建议限制 Chaos Mesh 守护进程和 API 服务器的网络流量,并避免在开放或安全性较弱的环境中运行 Chaos Mesh。

Cursor AI 代码编辑器漏洞允许通过恶意仓库静默执行代码 网络相关

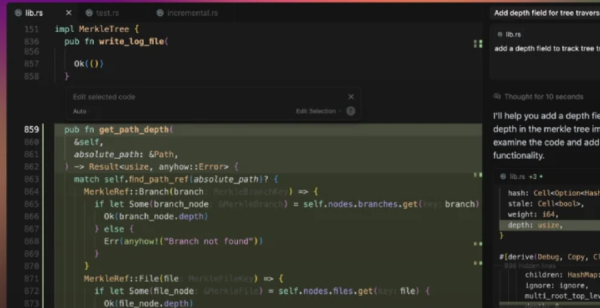

安全研究人员披露,人工智能驱动的代码编辑器 Cursor 存在一项漏洞,当打开恶意构造的代码仓库时,可能触发 代码执行。

该问题的根源在于,Cursor 的默认安全设置 Workspace Trust(工作区信任) 默认处于关闭状态,使攻击者能够以用户权限在其计算机上执行任意代码。

Oasis Security 在分析中指出:“Cursor 默认关闭 Workspace Trust,因此类似 VS Code 的任务(配置为 runOptions.runOn: 'folderOpen')会在开发者浏览项目时自动执行。恶意的 .vscode/tasks.json 文件会将一次普通的‘打开文件夹’操作转变为在用户上下文中静默执行代码。”

Cursor 是 Visual Studio Code 的 AI 分支,支持 Workspace Trust 功能,使开发者可以安全浏览和编辑代码,无论代码来源或作者是谁。

当该选项关闭时,攻击者可以在 GitHub 或其他平台提供一个项目,并包含隐藏的“自动运行”指令,一旦打开文件夹,IDE 就会执行任务,从而在受害者浏览受陷害仓库时执行恶意代码。

Oasis Security 研究员 Erez Schwartz 表示:“该漏洞可能导致敏感凭据泄露、文件被篡改,甚至成为更广泛系统入侵的途径,使 Cursor 用户面临显著的供应链攻击风险。”

为防范此类威胁,建议用户:

在 Cursor 中启用 Workspace Trust

在其他代码编辑器中打开不受信任的仓库

在导入 Cursor 前对仓库进行审计

这一事态发生之际,提示注入(prompt injections) 和 越狱(jailbreaks) 已成为困扰 AI 驱动的编码与推理代理(如 Claude Code、Cline、K2 Think 和 Windsurf)的隐蔽性系统性威胁。攻击者可通过巧妙方式嵌入恶意指令,诱使系统执行恶意操作或泄露软件开发环境中的数据。

软件供应链安全公司 Checkmarx 在上周的报告中指出,Anthropic 新推出的 Claude Code 自动安全审查功能 可能无意中将项目暴露于安全风险中。例如,攻击者可通过提示注入指令让 Claude 忽略存在漏洞的代码,从而使开发者将恶意或不安全的代码推过安全审查。

该公司表示:“在这种情况下,一条精心撰写的注释可能让 Claude 认为即便明显危险的代码也是完全安全的。最终结果是:开发者——无论是恶意还是仅仅想让 Claude ‘闭嘴’——都可以轻易欺骗 Claude 认为漏洞是安全的。”

另一个问题是,AI 审查过程中还会生成并执行测试用例,如果 Claude Code 没有适当的沙箱保护,这可能导致恶意代码在生产数据库上被执行。

这家 AI 公司最近在 Claude 中推出了新的文件创建和编辑功能,但警告称该功能存在 提示注入(prompt injection)风险,因为它运行在“受限互联网访问的沙箱计算环境”中。

具体来说,攻击者可能通过外部文件或网站——即间接提示注入——悄无声息地添加指令,诱使聊天机器人下载和执行不受信任的代码,或从通过 Model Context Protocol(MCP) 连接的知识源中读取敏感数据。

Anthropic 表示:“这意味着 Claude 可能被诱导将其上下文中的信息(例如提示、项目、通过 MCP 或 Google 集成的数据)发送给恶意第三方。为降低风险,我们建议在使用该功能时监控 Claude,并在发现其意外使用或访问数据时立即停止操作。”

不仅如此,上个月晚些时候,该公司还披露,使用浏览器的 AI 模型(如 Claude for Chrome)也可能遭受提示注入攻击。为应对这一威胁,公司已实施多项防御措施,将攻击成功率从 23.6% 降至 11.2%。

Anthropic 补充道:“恶意行为者不断开发新的提示注入攻击形式。通过发现现实环境中不安全行为和控制测试中不存在的新攻击模式,我们将训练模型识别这些攻击并应对相关行为,确保安全分类器能捕捉到模型本身未能检测到的内容。”

与此同时,这些工具也被发现容易受到传统安全漏洞的影响,从而扩大了攻击面,并可能产生现实世界的影响:

Claude Code IDE 扩展的 WebSocket 身份验证绕过(CVE-2025-52882,CVSS 评分:8.8):攻击者可通过诱导受害者访问其控制的网站,连接受害者未认证的本地 WebSocket 服务器,从而实现远程命令执行。

Postgres MCP 服务器的 SQL 注入漏洞:攻击者可能绕过只读限制,执行任意 SQL 语句。

Microsoft NLWeb 的路径遍历漏洞:远程攻击者可通过特制 URL 读取敏感文件,包括系统配置(如 /etc/passwd)和云凭据(如 .env 文件)。

Lovable 的授权错误漏洞(CVE-2025-48757,CVSS 评分:9.3):远程未认证攻击者可能读取或写入生成站点的任意数据库表。

Base44 的开放重定向、存储型 XSS 及敏感数据泄露漏洞:攻击者可访问受害者的应用和开发工作区,收集 API 密钥,在用户生成的应用中注入恶意逻辑,并窃取数据。

Ollama Desktop 的跨源控制不完整漏洞:攻击者可发起驱动型攻击(drive-by attack),访问恶意网站即可重新配置应用设置,截取聊天内容,甚至利用被污染的模型篡改响应。

Imperva 表示:“随着 AI 驱动开发的加速,最紧迫的威胁往往不是新奇的 AI 攻击,而是经典安全控制的失效。为了保护不断扩展的 ‘vibe coding’ 平台生态,安全必须被视为基础,而非事后考虑。”

SonicWall SSL VPN 漏洞及配置错误正被 Akira 勒索软件攻击者积极利用 网络相关

与 Akira 勒索软件 相关的威胁行为者持续针对 SonicWall 设备进行初始访问攻击。

网络安全公司 Rapid7 表示,他们在过去一个月内观察到针对 SonicWall 设备的入侵活动激增,尤其是在自 2025 年 7 月下旬关于 Akira 勒索软件活动复苏的报告发布后。

随后,SonicWall 揭示,这些针对其防火墙的 SSL VPN 攻击 利用的是一年前的安全漏洞(CVE-2024-40766,CVSS 评分:9.3),该漏洞原因在于本地用户密码在迁移过程中被保留且未重置。

该公司指出:“我们观察到攻击者尝试暴力破解用户凭据的威胁活动增加。为降低风险,客户应启用 Botnet Filtering 来阻止已知威胁行为者,并确保启用 账户锁定策略。”

SonicWall 还敦促用户检查 LDAP SSL VPN 默认用户组,并指出在 Akira 勒索软件攻击背景下,如果配置不当,这可能成为“关键弱点”。

这一设置会将每个成功认证的 LDAP 用户自动添加到预定义的本地组,而不管其在 Active Directory 中的实际成员身份。如果该默认组可以访问敏感服务——如 SSL VPN、管理界面或无限制网络区域——那么任何被入侵的 AD 账户,即使本身无权访问这些服务,也会立即继承这些权限。

这实际上绕过了 AD 基于组的访问控制,一旦攻击者获取有效凭据,就能直接进入网络外围。

Rapid7 在警报中指出,他们还观察到威胁行为者访问由 SonicWall 设备托管的 Virtual Office Portal,在某些默认配置下,该门户可能允许公共访问,并使攻击者能够利用有效账户配置 mMFA/TOTP,前提是存在先前的凭据泄露。

Rapid7 进一步表示:“Akira 组织可能结合利用以上三种安全风险来获取未经授权的访问权限并执行勒索软件操作。”

为降低风险,建议组织采取以下措施:

对所有 SonicWall 本地账户进行密码轮换

删除任何未使用或不活跃的本地账户

确保 MFA/TOTP 策略已配置

将 Virtual Office Portal 访问限制在内部网络

澳大利亚网络安全中心(ACSC)也证实,Akira 正通过 SonicWall 设备攻击澳大利亚的易受攻击组织。

自 2023 年 3 月首次出现以来,Akira 一直是勒索软件威胁领域的持续威胁,据 Ransomware.Live 数据,截至目前已有 967 个受害者。根据 CYFIRMA 统计,2025 年 7 月 Akira 发动了 40 次攻击,是继 Qilin 和 INC Ransom 之后第三活跃的勒索软件组织。

在 2025 年第二季度全球 657 起影响工业实体的勒索软件攻击中,Qilin、Akira 和 Play 勒索软件家族位列前三,分别报告 101、79 和 75 起事件。

工业网络安全公司 Dragos 在上个月发布的报告中指出,Akira 通过高级钓鱼和多平台勒索软件部署,持续针对制造业和运输业开展攻击。

近期,Akira 勒索软件感染还利用 搜索引擎优化(SEO)投毒技术,投放流行 IT 管理工具的木马化安装程序,随后用其下载 Bumblebee 恶意加载器。

这些攻击随后利用 Bumblebee 作为渠道,分发 AdaptixC2 后期利用与对抗模拟框架,安装 RustDesk 以实现持续远程访问,进行数据外泄,并部署勒索软件。

根据 Palo Alto Networks Unit 42 的分析,AdaptixC2 的多功能和模块化特性允许威胁行为者在受感染系统上执行命令、传输文件并进行数据外泄。由于该框架是开源的,攻击者还可以根据自身需求进行定制。

该网络安全公司还表示,其他利用 AdaptixC2 的攻击活动通过模仿 IT 帮助台的 Microsoft Teams 电话,诱导用户通过 Quick Assist 授予远程访问权限,并投放 PowerShell 脚本,将 shellcode 有效载入内存执行。

Rapid7 指出:“Akira 勒索软件组织遵循标准攻击流程:通过 SSL VPN 组件获得初始访问,提升权限至高权限账户或服务账户,定位并窃取网络共享或文件服务器中的敏感文件,删除或停止备份,并在虚拟机管理程序(hypervisor)级别部署勒索软件加密。”

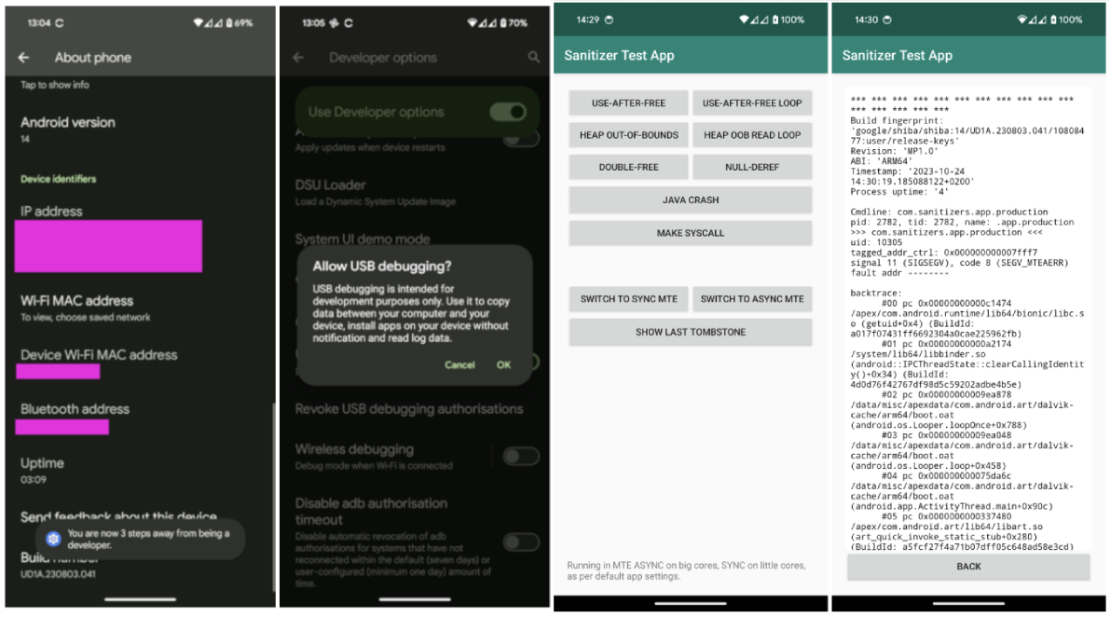

苹果 iPhone Air 和 iPhone 17 搭载 A19 芯片,具备防间谍软件的内存安全特性 网络相关

苹果周二宣布了一项新的安全功能——内存完整性执行(Memory Integrity Enforcement,简称 MIE),已集成在新推出的 iPhone 机型中,包括 iPhone 17 和 iPhone Air。

根据苹果介绍,MIE 提供“始终开启的内存安全保护”,覆盖关键攻击面,例如内核以及 70 多个用户态进程,同时通过在 A19 和 A19 Pro 芯片设计中考虑这一点,实现保护而不影响设备性能。

苹果指出:“内存完整性执行基于我们强大的安全内存分配器,并结合同步模式下的增强内存标记扩展(EMTE),同时辅以广泛的标记保密执行策略。”

该举措旨在提升内存安全,防止恶意行为者,尤其是使用雇佣型间谍软件的攻击者,利用内存漏洞进行高度定向攻击,从而入侵设备。

支撑 MIE 技术的是 EMTE,即增强内存标记扩展(Enhanced Memory Tagging Extension),它是 Arm 在 2019 年发布的 Memory Tagging Extension(MTE) 规范的改进版本,用于同步或异步标记内存损坏漏洞。EMTE 是 Arm 在 2022 年与苹果合作后发布的。

值得注意的是,谷歌的 Pixel 设备从 Android 13 开始就以开发者选项的形式支持 MTE。类似的内存完整性功能也已被微软在 Windows 11 中引入。

Google Project Zero 的研究员 Mark Brand 在 2023 年 10 月(与 Pixel 8 和 Pixel 8 Pro 发布同期)表示:“MTE 能够在第一次危险访问时就检测到内存损坏利用,这是在诊断能力和潜在安全有效性方面的重大改进。”

他还指出:“MTE 首次在量产手机上可用,这是一个重要进展,我认为这项技术有真正潜力,使零日漏洞更难被利用。”

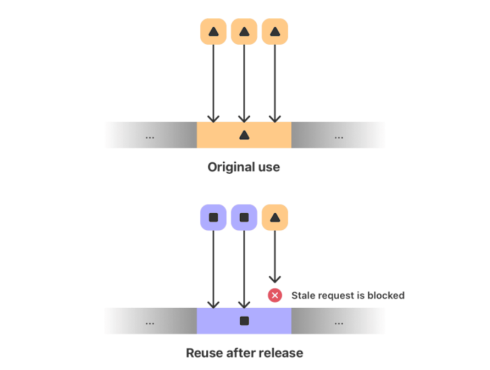

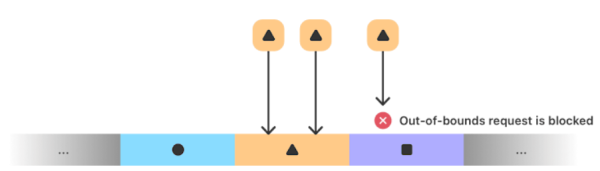

苹果表示,MIE 将 MTE 从“有用的调试工具”转变为突破性的全新安全功能,为两类常见漏洞提供防护——缓冲区溢出和 use-after-free(释放后使用)漏洞,这些漏洞都可能导致内存损坏。

这实际上涉及 阻止对具有不同标签的相邻内存的越界访问请求,以及在系统释放并重新分配内存用于其他用途时 重新标记内存。因此,试图使用旧标签访问已重新标记内存的请求(即 use-after-free 场景)也会被阻止。

苹果解释道:“原始 MTE 规范的一个关键弱点在于,对未标记内存(例如全局变量)的访问不会被硬件检查。这意味着攻击者在尝试控制核心应用配置和状态时,不需要面对那么多防御约束。”

苹果表示:“通过增强版 MTE(EMTE),我们规定从标记内存区域访问未标记内存时,必须知道该区域的标签,这大大增加了攻击者利用动态标记内存的越界漏洞,通过直接修改未标记分配来规避 EMTE 的难度。”

苹果表示,他们还开发了所谓的 标签保密执行(Tag Confidentiality Enforcement,TCE),用于保护内存分配器的实现免受侧信道攻击和投机执行攻击,例如去年发现 MTE 易受的 TikTag 攻击。该攻击利用标签检查在投机执行期间产生的缓存状态差异,从而泄露与任意内存地址相关的 MTE 标签。

苹果补充道:“Memory Integrity Enforcement 的精心规划和实施,使我们能够在平台上对所有高负载工作保持同步标签检查,实现突破性的安全性,同时对性能影响极小,并且对用户完全不可见。”

Adobe Commerce 漏洞 CVE-2025-54236 允许黑客接管客户账户 网络相关

Adobe 警告称,其 Commerce 和 Magento Open Source 平台存在一个关键安全漏洞,如果被成功利用,攻击者可能接管客户账户。

该漏洞编号为 CVE-2025-54236(又名 SessionReaper),CVSS 评分为 9.1/10.0,被描述为输入验证不当漏洞。Adobe 表示,目前尚未发现该漏洞在实际环境中被利用的情况。

Adobe 在今天发布的安全通告中指出:“潜在攻击者可能通过 Commerce REST API 接管 Adobe Commerce 的客户账户。”

受影响的产品及版本如下——

受影响的产品及版本如下:

Adobe Commerce(所有部署方式):

2.4.9-alpha2 及更早版本

2.4.8-p2 及更早版本

2.4.7-p7 及更早版本

2.4.6-p12 及更早版本

2.4.5-p14 及更早版本

2.4.4-p15 及更早版本

Adobe Commerce B2B:

1.5.3-alpha2 及更早版本

1.5.2-p2 及更早版本

1.4.2-p7 及更早版本

1.3.4-p14 及更早版本

1.3.3-p15 及更早版本

Magento Open Source:

2.4.9-alpha2 及更早版本

2.4.8-p2 及更早版本

2.4.7-p7 及更早版本

2.4.6-p12 及更早版本

2.4.5-p14 及更早版本

Custom Attributes Serializable 模块:

版本 0.1.0 至 0.4.0

Adobe 除了发布漏洞热修复外,还表示已部署 Web 应用防火墙(WAF)规则,以保护使用 Adobe Commerce 云基础设施的商户环境,防止针对该漏洞的利用尝试。

电子商务安全公司 Sansec 表示:“SessionReaper 是 Magento 历史上较为严重的漏洞之一,可与 Shoplift(2015)、Ambionics SQLi(2019)、TrojanOrder(2022)和 CosmicSting(2024)相提并论。”

这家总部位于荷兰的公司表示,他们成功重现了 CVE-2025-54236 的一种可能利用方式,但指出还有其他途径可以利用该漏洞。

Sansec 补充道:“该漏洞延续了去年的 CosmicSting 攻击模式。攻击结合了恶意会话与 Magento REST API 中的嵌套反序列化漏洞。”

他们还指出:“具体的远程代码执行向量似乎需要基于文件的会话存储。然而,我们建议使用 Redis 或数据库会话的商户也立即采取措施,因为存在多种利用该漏洞的方法。”

此外,Adobe 还发布了修复,用于解决 ColdFusion 中的关键路径遍历漏洞(CVE-2025-54261,CVSS 评分:9.0),该漏洞可能导致任意文件系统写入。受影响版本包括 ColdFusion 2021(更新 21 及之前版本)、2023(更新 15 及之前版本)以及 2025(更新 3 及之前版本),适用于所有平台。

SAP 修复关键的 NetWeaver 漏洞(CVSS 最高可达 10.0)以及高危 S/4HANA 漏洞 网络相关

SAP 周二发布了安全更新,以修复多个安全漏洞,其中包括 SAP NetWeaver 的三个关键漏洞,这些漏洞可能导致远程代码执行或任意文件上传。

具体漏洞如下:

CVE-2025-42944(CVSS 评分:10.0)

SAP NetWeaver 中的反序列化漏洞,攻击者无需身份验证即可通过 RMI-P4 模块向开放端口提交恶意负载,从而执行操作系统命令。

CVE-2025-42922(CVSS 评分:9.9)

SAP NetWeaver AS Java 中的不安全文件操作漏洞,攻击者以非管理员身份验证后可能上传任意文件。

CVE-2025-42958(CVSS 评分:9.1)

IBM i 系列上 SAP NetWeaver 应用缺少身份验证检查的漏洞,高权限未授权用户可能读取、修改或删除敏感信息,并访问管理或特权功能。

Onapsis 表示:“[CVE-2025-42944] 允许未经过身份验证的攻击者通过向开放端口提交恶意负载来执行任意操作系统命令。成功利用该漏洞可能导致应用程序被完全攻破。作为临时解决方案,客户应在 ICM 层添加 P4 端口过滤,以防止未知主机连接到 P4 端口。”

SAP 还修复了 SAP S/4HANA 中一个高危的输入验证缺失漏洞(CVE-2025-42916,CVSS 评分:8.1),该漏洞可能允许具有高权限访问 ABAP 报表的攻击者,在数据库表未受授权组保护的情况下,删除任意数据库表的内容。

这些补丁发布之际,SecurityBridge 和 Pathlock 刚披露上个月 SAP 修复的 SAP S/4HANA 关键安全缺陷(CVE-2025-42957,CVSS 评分:9.9)已在实际环境中被积极利用。

尽管目前没有证据表明新披露的漏洞已被恶意利用,但用户应尽快应用必要更新,以获得最佳防护效果。